ВОЗМОЖНОСТИ СОВРЕМЕННЫХ ПРОГРАММ-ВИРУСОВ

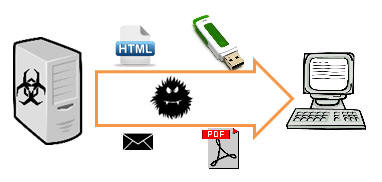

За это время кардинальной смены технологий не произошло, а всё то, что началось в 2011-ом, развивается и сейчас. Итак, с чем же приходится иметь дело сегодня? Четвёртый квартал 2011 года в очередной раз доказал, что «всё новое, это хорошо портированное старое»: платформа Android повторила успех Symbian, став одной из самых распространённых операционных систем мобильного мира. Биполярность рынка, вызванная разделением основной массы пользователей на приверженцев iOS и Android, «вирусному рынку» не передалась. Здесь, к концу 2011 года ситуация вырисовывалась довольно однозначная: количество модификаций вредоносного ПО под Android начала расти взрывными темпами и всего за несколько месяцев сместила зловредов под J2ME на «обидное» второе место. Такой «успех» детище Google достигло благодаря муссированной рекламной компанией среди пользователей и производителей смартфонов, а также из-за открытости платформы и гораздо более лёгкой процедуре разработки и размещения приложений в store’ах. Но существует ещё одна причина, из-за которой доля вредоносных программ под Android сегодня достигла устрашающих 94%: политика партии. Точнее, политика Google, направленная на «выкачку» денег из пользователей через Market, а из производителей – через плату за предустановленную ОС. Тем самым, никто кроме пользователей не заинтересован в обновлении операционной системы на старых устройствах. Вместо этого проще выпускать новые «трубки». Вот только со стороны потребителя покупка нового смартфона каждые 6 месяцев – удовольствие не только дорогое, но и сомнительное. В итоге, абсолютное большинство использует устаревшие системы (как правило, 2.2.х и 2.3.х), для которых известно множество уязвимостей и которые невозможно закрыть, так как обновления для устройств просто не предусмотрены. «Благодаря» этому китайские вирусописатели поставили создание бэкдоров (возможности бэкдоров подробно рассматривались в предыдущей статье) на поток. Именно по этим причинам сегодня остаётся актуальным весь тот «зоопарк» вредоносов, появившийся ещё в 2004 году. К сожалению, с течением времени мобильные вирусы растут не только количественно, но и качественно. Современные модификации активно комбинируют все те «эволюционные достижения», которые мы описали выше. К примеру, казалось бы «старый» ZitMo (ZeuS-in-the-Mobile) в конце прошлого года вновь «засветился» на просторах Польши и Германии. Польское подразделение CERT (Computer Emergency Response Team) даже выпустило небольшую брошюру, описывающую механизм действия вируса. Всё начинается с заражения «настольной» машины. На этом этапе вредонос производит рекогносцировку, ищет следы использования интернет-банкинга и работает в качестве кейлогера. В случае успеха «Зевс» отсылает на удалённый сервер информацию о том, каким банком либо какой платёжной системой пользуется «жертва». В зависимости от этих данных из командного центра догружаются необходимые модули. Они необходимы, чтобы модифицировать настоящую страницу, внедрив в неё, к примеру, поле, требующее указания номера телефона владельца счёта. Тем самым, формируется связка «заражённый компьютер-номер телефона». Следующий шаг может быть реализован в различных вариациях. Согласно рисунку, на смартфон жертвы отправляется SMS, в которой от имени банка предлагается перейти по ссылке для установки какого-нибудь важного «сертификата безопасности». Здесь главная цель злоумышленников – заставить «жертву» загрузить вредоносное ПО.

Однако встречаются модификации, в которых этот процесс полностью автоматизирован: после заражения компьютера вирус не модифицирует банковские страницы, а начинает искать признаки подключения телефона (к примеру, если установлен iTunes, то наверняка к этой машине рано или поздно подключат iPhone). В этом случае из командного центра загружаются «мобильные» модули, которые затем во время синхронизации заражают телефон. Последним шагом вирус тайно отправляет на удалённый сервер сообщение о том, что он успешно инсталлирован. Как видите, современные сложные мобильные вирусы являются ничем иным, как комбинацией «успешных» зловредов прошлых лет. Однако появляются и принципиально новые виды. Примером тому может служить троян Nickspy, который способен записывать разговоры владельца заражённого устройства, и затем загружать их на удалённый сервер. Сама по себе подобная возможность не такая уж и «жуткая», но помимо разговоров трояну интересны и GPS-координаты устройства. Для чего это злоумышленникам? Всё просто: благодаря этой информации они могут «фильтровать мусор» и записывать разговоры только тех людей, которые находятся в «интересных местах». К примеру, на закрытых судебных процессах, в правительстве, на секретных военных объектах и т.д. К слову, вирус имеет китайские «корни».

Будущее здесьНо это, конечно же не всё. На сегодняшний день вряд ли корректно будет разделять вирусы на мобильные и компьютерные. «Всё смешалось в доме Облонских», и сейчас индустрия вредоносов шагнула на принципиально иной маркетинговый уровень: вместо неизменяемых версий появилась модульная структура, а помимо топиков на закрытых форумах появилась полноценная техподдержка и собственная социальная сеть (отсыл к Citadel). Каковы же современные возможности «вируса»? Вкратце, таковы:• эксплуатация уязвимостей ПО, установленного на поражаемом компьютере для своего скрытого запуска или повышения привилегий; • работа через P2P вместо жёстко заданных серверов и динамически создаваемыми доменными именами; • полиморфизм; • функционал руткита, направленный на сокрытие признаков работы ВПО на зараженном компьютере; • самозащита; • кража учетных данных, вводимых в браузере; • кража учетных данных, хранимых в Windows Protected Storage; • кража клиентских сертификатов X.509; • кража учетных данных FTP и POP; • кража и удаление HTTP и Flash cookies; • модификация запрашиваемых HTML страниц для последующей кражи учетных данных (Web Injects); • перенаправление запросов пользователя на другие сайты; • создание снимков экрана; • поиск и загрузка файлов на удаленный сервер; • модифицирование файла hosts; • загрузка и последующий запуск файла с удаленного сервера; • удаление критически важных веток реестра для невозможности загрузки операционной системы; • функция удаления «конкурентов» (других вирусов); Источник: Daily.sec.RU - https://daily.sec.ru/publication.cfm?pid=41314Опубликовано: 10.07.2013 |

|

Все права на информацию для посетителей разрешены © 2011 - 2024 - Zadereyko.INFO