ЗАЩИТА ПЛАТЕЖНЫХ СИСТЕМ ОТ ВИРТУАЛЬНЫХ ЗЛОУМЫШЛЕННИКОВ

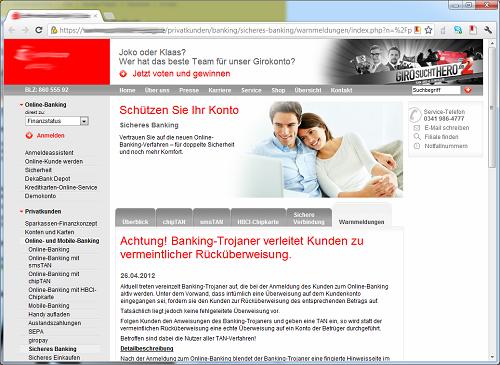

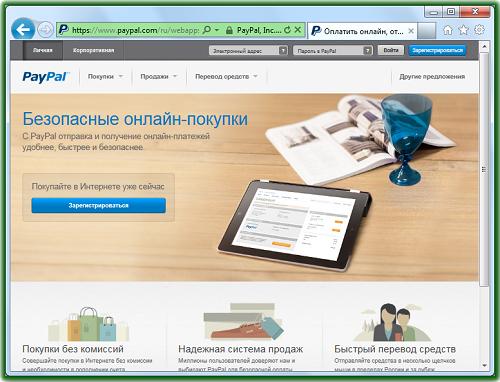

Cервисы веб-банкинга избавляют от необходимости стоять в очереди в банке. Однако растущая популярность онлайн-платежей играет на руку преступникам, которые также активно осваивают высокие технологии: чем больше людей выбирают удаленное управление финансами, тем больше потенциальных жертв и, как следствие, прибыль от криминальной деятельности. В результате кража финансовой информации и последующий вывод денежных средств пользователей на подконтрольные злоумышленникам счета являются на сегодняшний день одним из наиболее эффективных способов заработка, который используется киберпреступниками по всему миру. Теоретически, нацеленным на кражу финансовой информации злоумышленникам выгоднее атаковать серверную сторону обработки платежей (банковская инфраструктура, сервера платежных систем и т.п.), поскольку она содержит огромное количество данных, которые можно выгодно использовать или продать. Но на практике получить такой доступ так же сложно, как проникнуть в реальное банковское хранилище, поскольку корпоративные серверы очень хорошо защищены. Поэтому киберпреступники предпочитают атаковать пользователей банковских и платежных систем, которые защищены хуже. В рамках одной атаки киберпреступники могут заразить десятки тысяч домашних компьютеров, и массовость заражения обеспечит им желанную прибыль. Как воруют данные пользователейУ злоумышленников на вооружении целый арсенал методов, которые позволяют им добираться до конфиденциальной информации пользователей. Ключевым элементом большинства атак, направленных на хищение финансовых данных пользователя, является социальная инженерия. Соответствующие приемы могут использоваться как для распространения вредоносных программ, так и непосредственно для кражи пользовательской информации. Классическим примером использования возможностей социальной инженерии для выманивания финансовой информации пользователей является фишинг. Введенный в заблуждение пользователь практически сам отдает злоумышленникам конфиденциальную информацию. Например, потенциальная жертва получает «официальное» письмо от имени крупного банка (платежной системы, интернет-магазина и т.д.), из которого узнает, что на сервере организации произошел технический сбой и теперь всем ее клиентам необходимо срочно предоставить свои данные для проверки. Предлоги для предоставления информации могут быть разными, но в любом случае клиенту предлагают отправить свои логин и пароль в ответном письме, ввести их в прилагаемую веб-форму или же на «официальном» сайте банка, перейдя по ссылке в письме. При этом вся информация, введенная или отправленная пользователем, в итоге попадает к злоумышленникам. Используемые фишерами поддельные веб-ресурсы представляют собой копию оригинальных сайтов. Пример фишингового веб-ресурса PayPalЧтобы пользователь не догадался о подделке, злоумышленники используют адреса веб-страниц, схожие по написанию с настоящими. С этой же целью используются различные способы подмены содержимого адресной строки. Подделки фишеров часто трудно отличить от оригинальных сайтов. Именно поэтому эксперты советуют пользователям не переходить на сайты банков по ссылкам в письмах, а использовать закладки в браузере. Существуют и специализированные вредоносные программы, предназначенные для хищения финансовой информации, — банковские троянцы. Эти зловреды, как правило, в автоматическом режиме осуществляют сбор платежной информации на зараженных машинах, а иногда и проводят финансовые транзакции от имени пользователей.

В атаках на клиентов банков с помощью вредоносных программ могут также использоваться фишинговые письма, рассылаемые от имени атакуемого банка. В таких письмах-фальшивках пользователя просят не прислать информацию, а под тем или иным предлогом открыть приложенный к письму документ, который на самом деле оказывается вредоносным файлом. Для массового распространения банковских троянцев злоумышленники активно используют эксплойты к уязвимостям в операционной системе Windows и популярных приложениях. Эксплуатируя уязвимости в ПО, эксплойты незаметно для пользователя проникают в систему и загружают на зараженный компьютер другие вредоносные программы, в данном случае программы, ворующие финансовую информацию пользователей. Чтобы повысить эффективность атаки, злоумышленники используют не один эксплойт, а так называемые эксплойт-паки — наборы эксплойтов к разным уязвимостям. Эксплойт-пак анализирует программное обеспечение на компьютере пользователя и, если находит «дыру» в ПО, подбирает подходящий эксплойт для заражения компьютера. Размещаются эксплойт-паки либо на серверах злоумышленников, либо на взломанных ресурсах. Ссылки на стартовые страницы наборов эксплойтов, которые загружают банковские троянцы, злоумышленники распространяют в спаме, в социальных сетях, размещают на взломанных легитимных сайтах, могут использовать для этого даже баннеры и тизеры легальных рекламных систем. Заражение популярных сайтов особенно опасно. На них много посетителей, и при наличии вредоносной ссылки компьютер каждого посетителя сайта незаметно атакуют эксплойты, пытаясь «затащить» на него вредоносную программу. Злоумышленники используют как мультинаправленные банковские троянцы, способные атаковать клиентов разных банков и платежных систем, так и троянцев, предназначенных для атак на клиентов определенного банка.

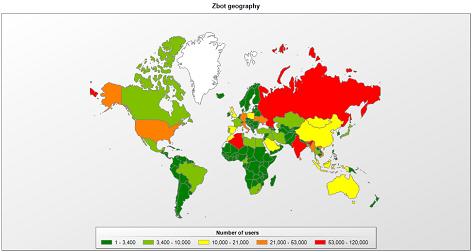

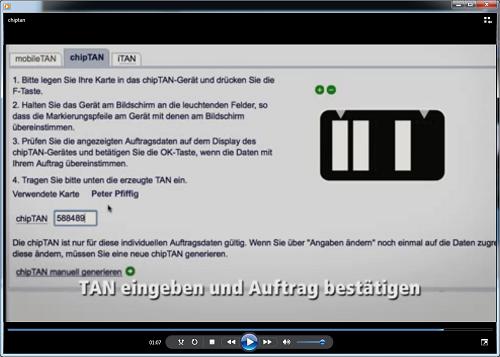

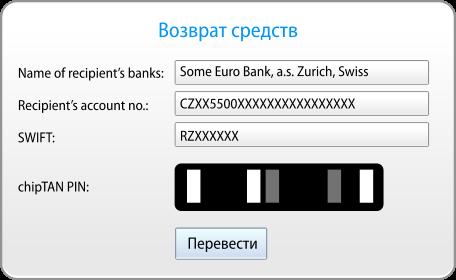

Как действуют троянцыПопав на компьютер пользователя, банковский троянец закрепляется в системе, а затем приступает к выполнению поставленной задачи, т.е. к хищению различной финансовой информации пользователя. Вредоносные программы используют следующие техники: • Перехват клавиатурного ввода. Троянцы фиксируют нажатия клавиш на клавиатуре при вводе пользователем нужной злоумышленникам информации, в том числе логинов и паролей пользователей. • Создание снимков экрана, на которых запечатлены поля с введенной на обычной клавиатуре финансовой информацией. В этом случае злоумышленники узнают только ту информацию, которая видна при вводе, но не получают логина и пароля пользователя (символы при вводе заменяются на мониторе точками). • Обход виртуальной клавиатуры: создание картинки области экрана вокруг курсора в момент нажатия левой клавиши мыши. В результате злоумышленник получает набор символов, которые набираются мышкой на виртуальной клавиатуре, что позволяет узнать логин и пароль пользователя. • Изменение файла hosts. Хранящая в этом файле информация имеет приоритет перед информацией, которую браузер получает от DNS-сервера. Троянцы добавляют в этот файл «буквенные» адреса банков и ставят им в соответствие IP-адреса серверов киберпреступников. В результате пользователи, набирая адреса этих банков, попадают на сайты-подделки, и при этом в адресной строке видят «буквенный» адрес легального сайта. Как и в случае классического фишинга, информация, введенная при «авторизации» на сайте-фальшивке, передается злоумышленникам. • Внедрение в запущенный процесс браузера. Это позволяет троянской программе контролировать соединение браузера с сервером. В результате злоумышленники могут получить логин и пароль, которые пользователь вводит на банковском сайте, а также модифицировать содержимое веб-страницы (веб-инжект), что дает возможность, помимо логина и пароля, получить дополнительную конфиденциальную информацию. Для проведения подавляющего большинства финансовых операций в Сети нужен браузер, и техники, которыми оснащены современные банковские троянцы, так или иначе связаны с этим ПО. Популярным у злоумышленников методом является веб-инжектирование — модификация HTML-страницы. На загружаемую в браузер веб-страницу банка вредоносная программа добавляет дополнительные поля, запрашивая у жертвы конфиденциальную информацию. Например, троянец Carberp, используя веб-инжектирование, дополняет страницу входа в систему онлайн-банкинга собственными полями, запрашивая номер банковской карты пользователя, имя владельца, срок окончания действия карты, CVV, CVC, кодовое слово. Если пользователь отказывается вводить данные своей карты, то ему выводится сообщение об ошибке и дальнейшая работа блокируется. Данные, которые Carberp запрашивает у пользователя на измененной главной странице системы онлайн-банкинга, обведены рамкой Введенная пользователем дополнительная информация попадает к злоумышленникам, но не доходит до банка – она перехватывается при отправке данных на сервер банка. Поэтому ни атакованный клиент, ни банк не подозревают о подлоге. В большинстве случаев киберпреступники предпочитают комбинировать различные техники – это повышает шансы на успешное заражение и эффективность работы вредоносной программы. Одной из наиболее развитых и технологичных троянских программ, используемых киберпреступниками, является банковский троянец ZeuS (Zbot). В мире существует множество модификаций этого зловреда, кроме того, он был создан его функциональный клон — троянец SpyEye. Вот некоторые возможности ZeuS:• Троянец ворует всю информацию, которую пользователь «запоминает» на компьютере (например, ставя галочку «Сохранить пароль»). • Троянец следит за тем, какие клавиши нажимает пользователь. • В случае использования виртуальной клавиатуры в момент нажатия левой клавиши мыши ZeuS запоминает картинку - область экрана вокруг курсора. В результате злоумышленник получает информацию о том, какие клавиши были указаны на виртуальной клавиатуре, что дает ему возможность узнать логин и пароль пользователя. • ZeuS использует веб-инжект. При открытии веб-страницы, адрес которой присутствует в файле конфигурации ZeuS, троянец добавляет новые поля для ввода пользователем той конфиденциальной финансовой информации, которая интересует злоумышленников. • ZeuS способен обходить самые современные системы защиты банков (об этом мы расскажем ниже). Данная вредоносная программа распространяется с помощью социальной инженерии и с использованием уязвимостей в популярных программных продуктах компаний Microsoft, Oracle, Adobe и т.д. при посещении пользователями взломанных интернет сайтов. Ссылки на эти сайты распространяются преимущественно в спаме. ZeuS способен похищать конфиденциальную информацию для получения несанкционированного доступа к счетам, расположенным в самых крупных банках мира. В 2012 году мы зафиксировали 3 524 572 попыток установки данной вредоносной программы на 896 620 компьютерах пользователей «Лаборатории Касперского» из разных стран. Карта попыток заражений вредоносной программой ZeuS/Zbot за 2012 год (статистика KSN)В обход второго фактораКак мы уже говорили выше, банки тратят немало сил на то, чтобы защитить своих клиентов. Банковские троянцы действовали настолько эффективно, что банки были вынуждены ввести дополнительную защиту — средства идентификации пользователя, которые вместе со стандартными логином и паролем образуют так называемую двухфакторную аутентификацию. При наличии двухфакторной аутентификации для того, чтобы получить контроль над банковским счетом пользователя, недостаточно знать его логин и пароль. Однако злоумышленники тоже не сидят, сложа руки, и создают вредоносные программы, способные обойти даже усиленную защиту. При двухфакторной аутентификации банки используют одноразовые пароли (Transaction Authentication Number, TAN). Может использоваться чек из банкомата с отпечатанными на нем кодами, SMS с одноразовыми паролями, которые банк отправляет на мобильный телефон пользователя (mTAN), и даже специальное устройство (chipTAN). Для обхода перечисленных систем защиты киберпреступники разработали новые техники кражи данных и модифицировали приемы социальной инженерии. Одноразовые пароли (TAN)Банковский троянец ZeuS имеет в своем арсенале набор средств для обхода разных видов двухфакторной аутентификации. Интересный механизм ZeuS использует для сбора одноразовых паролей, которые пользователь распечатывает в банкомате. 1. Как только пользователь авторизуется в системе онлайн-банкинга и вводит одноразовый пароль, ZeuS крадет данные авторизации, выводит ложное уведомление о том, что текущий список одноразовых паролей недействителен, и просит пользователя получить новый список паролей. 2. Для получения «нового списка» пользователь должен ввести имеющиеся TAN-коды в соответствующие поля формы, созданной ZeuS методом веб-инжектирования, якобы для их последующей блокировки. 3. В результате все введенные пользователем пароли отправляются к злоумышленникам, которые немедленно используют их для перевода денег жертвы на свой счет. Пример ложного уведомления, созданного троянцем ZeuSДействуя вместе с мобильным троянцем ZeuS-in-the-Mobile (ZitMo), ZeuS может украсть у пользователя одноразовые пароли, которые приходят на мобильный телефон. Схема взаимодействия двух троянцев и пользователя: 1. При заходе пользователя на страницу авторизации в системе онлайн-банкинга ZeuS, используя веб-инжект, создает на этой странице дополнительную форму для ввода номера мобильного телефона якобы для обновления сертификата. 2. Если пользователь вводит необходимые для авторизации данные и номер телефона, троянец крадет эту информацию и передает своим хозяевам. А через некоторое время на смартфон пользователя приходит SMS со ссылкой на «новый сертификат безопасности». Попытка установить «сертификат» приводит к заражению устройства — вместо сертификата на телефон загружается мобильный троянец ZitMo. 3. Попав на телефон, ZitMo перехватывает банковское SMS с кодом аутентификации и отправляет его злоумышленникам. Таким образом в руках киберпреступников оказываются все данные, необходимые для удаленной работы с банковским счетом, и они крадут деньги со счета пользователя. chipTANЕще один метод осуществления двухфакторной аутентификации – chipTAN – используется западноевропейскими банками и предусматривает наличие у клиента специального устройства, TAN-генератора. Подготовив на сайте банка транзакцию, пользователь вставляет свою банковскую карту в chipTAN и вводит свой ПИН код. После этого пользователь подносит устройство к монитору своего компьютера для считывания данных о проводимой транзакции. Сверив данные о подготовленной транзакции с данными, высвечивающимися на экране устройства, пользователь вводит дополнительный код с устройства для подтверждения транзакции. Страница chipTAN на сайте одного из немецких банковСистема chipTAN в настоящее время является самой современной и эффективной защитой. К сожалению, создатели банковского троянца SpyEye научились обходить и этот высокотехнологичный способ защиты: • Используя веб-инжект, троянец модифицирует список банковских денежных операций пользователя. В результате после авторизации в системе онлайн-банкинга клиент банка видит, что ему пришел банковский перевод на большую сумму денег и соответствующее изменение суммы на своем счете • SpyEye от имени системы онлайн-банкинга оповещает пользователя о том, что эта операция является ошибочной и его учетная запись будет заблокирована до тех пор, пока он не вернет якобы полученное. Напуганный подобной перспективой пользователь инициирует новую платежную операцию с целью вернуть деньги. А SpyEye подсказывает ему нужный банковский счет и сумму. При этом троянцу нет необходимости похищать сгенерированный chipTAN код - пользователь самостоятельно вводит код и подтверждает транзакцию. • После этого SpyEye проводит «отрисовку» прежней суммы на счету пользователя, в то время как деньги отправляются на счет злоумышленников. Предупреждение немецкого банка с просьбой игнорировать ошибочные переводы денежных средств на счета своих клиентовКак видите, этот метод даже не требует дополнительных технических уловок со стороны злоумышленников, атака строится на веб-инжектировании и социальной инженерии. ТокенВ качестве дополнительного средства может использоваться токен – USB-девайс, содержащий уникальный ключ, который система запрашивает у пользователя всякий раз, когда совершается платежная операция. Авторы банковского троянца Lurk нашли вполне эффективный способ обхода такой защиты: 1. Пользователь инициирует платежную операцию в системе онлайн-банкинга и вводит ее реквизиты. 2. Троянец Lurk перехватывает реквизиты и ждет запрос системы на предъявление токена. 3. Система онлайн-банкинга запрашивает токен, и пользователь предъявляет свой ключ, вставляя USB-брелок в соответствующий аппаратный разъем. 4. Троянец перехватывает это событие, после чего демонстрирует на мониторе компьютера пользователя фальшивый «синий экран смерти», который информирует пользователя о создании дампа оперативной памяти для последующего анализа и просит не выключать компьютер до завершения операции. Фальшивый «синий экран», который троянец выводит на мониторПока пользователь дожидается завершения «операции» (при этом его токен находится в USB-порту), злоумышленник, имея на руках доступ к пользовательскому аккаунту, самостоятельно завершает оформление платежного поручения и переводит пользовательские деньги на свой счет. Еще один метод обхода USB-токена используют вредоносные программы семейства Trojan-Banker.Win32.BifitAgent, которые созданы для атак на пользователей ПО для онлайн-банкинга, разработанного российской компанией «БИФИТ». Вредоносная программа BifitAgent состоит из двух основных модулей, работающих на компьютере жертвы: исполняемого файла и Java-архива. Во время работы вредоносной программы главный исполняемый модуль, который ответственен за коммуникации с командным сервером, функционирует одновременно с вредоносными JAR-файлами, позволяя атакующим модифицировать любой Java-код в тот момент, когда совершаются банковские транзакции. Главная функция Java-кода, содержащегося во вредоносном JAR-файле, заключается в незаметной для пользователя подмене данных в банковской транзакции на зараженном компьютере. Использование USB-токена во время транзакции не помешает злоумышленнику, так как токен подписывает транзакцию уже после подмены данных. В результате деньги пользователя уходят на счет злоумышленников. Спасение утопающихБанки и платежные системы прилагают значительные усилия для защиты своих клиентов, но этого все равно недостаточно для того, чтобы пользователь мог не беспокоиться о сохранности своих денег. Компьютер пользователя должен быть защищен от кражи платежных данных банковскими троянцами и другими вредоносными программами – это обеспечивается защитой браузера от внедрения вредоносного кода, защитой клавиатурного ввода и антивирусными технологиями, которые исключают попадание вредоносных программ в систему. Но в данном случае речь идет не только об антивирусной защите компьютера, необходима проверка легитимности веб-ресурса (сайта банка, платежной системы, интернет-магазина и т.д.) и обеспечение безопасного соединения с ним. ЭЛЕКТРОННЫЕ ДЕНЬГИ. ЦИФРОВАЯ УГРОЗА СОВРЕМЕННОГО МИРА

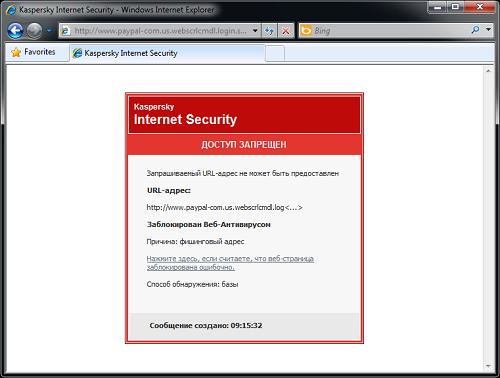

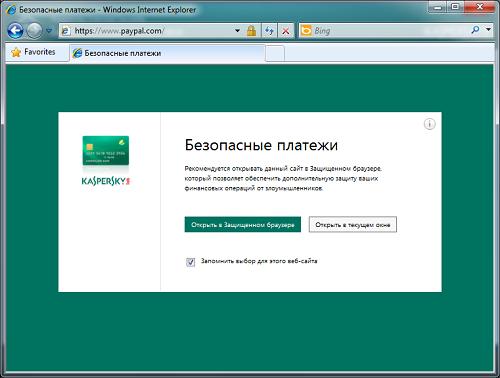

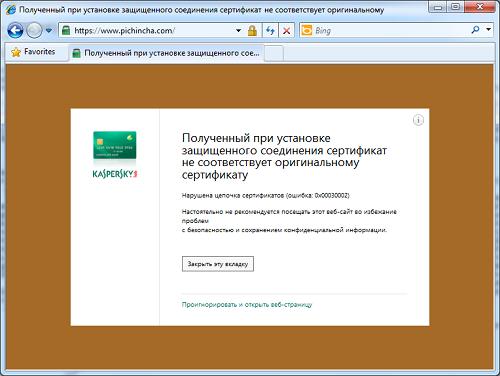

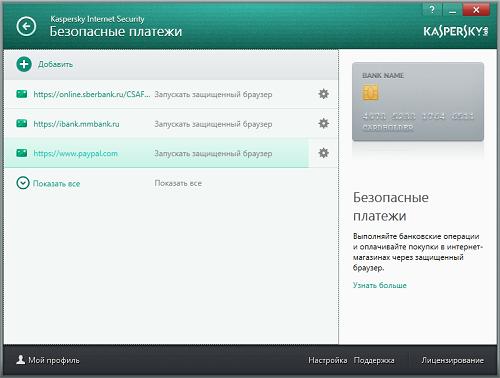

Любая финансовая операция может считаться безопасной только при условии защищенности трех ключевых элементов: 1. Компьютер, с которого пользователь заходит в свой личный кабинет в системе онлайн-банкингаАнтивирус защищает систему в целом; специальный компонент антивируса защищает браузер, используемый для связи с системой онлайн-банкинга, от воздействия вредоносных программ. Антивирус использует целый ряд защитных механизмов, затрудняющих или делающих невозможным попадание вредоносного кода в систему, его запуск и работу на компьютере. Эти защитные механизмы работают на всех этапах осуществления банковской транзакции. В том случае, когда неизвестный зловред все-таки сумел проникнуть в систему, основной задачей комплексного антивирусного решения становится защита данных. Для этого продукт должен контролировать запущенный процесс браузера и защищать его от манипуляций со стороны других приложений. Кроме того, защиту в этом случае обеспечивает виртуальная клавиатура, с помощью которой пользователь сможет безопасно вводить в браузере реквизиты платежной операции (номер карты, CVV2/CVC2, свои персональные данные и пр.). 2. Канал связи между клиентом и серверомЗащищенное соединение исключает перехват данных, которые передаются от клиента к серверу. Защита канала обеспечивается использованием специальных протоколов (TLS/SSL), которые гарантируют шифрование передаваемых данных. Идентификация сайта, с которым установлено соединение, выполняется с помощью сертификата. Сайты банков и платежных систем имеют цифровые сертификаты выданные и подписанные центрами сертификации. Наличие такого сертификата подтверждает подлинность сайта и легитимность его владельца. На поддельных сайтах такие сертификаты либо отсутствуют, либо используются фальшивые сертификаты. Но может быть и более сложная ситуация. Например, проникший в систему троянец может отредактировать файл hosts и завести пользователя на сайт, являющийся точной копией официального. Этот же троянец может установить на зараженной системе дополнительный корневой сертификат, который будет подтверждать легитимность фальшивого сертификата сайта злоумышленников при проверке браузером. При этом злоумышленники получают возможность расшифровывать все данные, передаваемые браузером с фальшивого сайта. Антивирусное решение должно самостоятельно осуществлять проверку подлинности сертификата безопасности, не полагаясь на операционную систему и браузер. Если сертификат не является легитимным, пользователь получает соответствующее предупреждение. 3. Сайт финансовой организацииЗлоумышленники подделывают свои сайты под официальные ресурсы банков и платежных систем. Проверка легитимности сертификата эффективна только в тех случаях, когда пользователь вводит правильный адрес сайта банка. Если пользователь переходит на банковский сайт по фальшивой ссылке из фишингового письма, социальной сети или из результатов поисковой выдачи, то должны работать компоненты антифишинга. Ссылки проверяются по базе недоверенных ресурсов. Если пользователь пытается перейти на нелегитимный сайт, он получает предупреждение об угрозе. Для того чтобы не оказаться жертвой фишеров, желательно переходить на сайты банков, используя соответствующий список в антивирусном продукте. Ну и, наконец, обязательная составляющая качественного продукта — высокая степень самозащиты. Если какой-либо вредоносной программе удастся нарушить работу антивируса, это создаст брешь в системе защиты и не позволит обеспечить безопасные транзакции. Ключевые элементы безопасной транзакцииИменно такая концепция защиты онлайн-транзакции реализована в программном решении «Лаборатории Касперского» «Безопасные платежи». Сценарий безопасной транзакцииРассмотрим, как проходит безопасная транзакция на примере «Безопасные платежи». Комплексная антивирусная защита препятствуют проникновению вредоносных программ на компьютер. В частности, антивирусное решение проверяет систему на наличие уязвимостей в ОС и прикладных программах. Если пользователь обновляет ПО нерегулярно и в системе присутствуют уязвимости, уже закрытые разработчиком, защитное решение сообщит пользователю о возможной опасности и предложит обновить уязвимое ПО. Если пользователь вводит адрес банка вручную или переходи по ссылке из письма или в соцсети, антифишинговый модуль проверяет, содержится ли URL в базе недоверенных веб-ресурсов. Если URL фишинговый или вредоносный, пользователь получает соответствующее предупреждение. Если адрес сайта присутствует в базе, то пользователю предлагается открыть данный сайт в защищенном браузере. Антивирус осуществляет проверку сертификата, с помощью которого устанавливается защищенное соединение — запрос отправляется в облачный сервис проверки подлинности сертификатов. Если сертификат не является легитимным, пользователь получает уведомление о невозможности установки соединения, с описанием причины, по которой соединение классифицировано продуктом «Безопасные платежи» как недоверенное. Уведомление пользователя о некорректности сертификата в продукте «Безопасные платежи» от «Лаборатории Касперского». Интернет-браузер при этом считает данный сертификат легитимнымЕсли сертификат доверенный, защищенный браузер устанавливает зашифрованное соединение с сайтом банка. Надежнее открывать страницу авторизации системы онлайн-банкинга или входить в личный кабинет платежной системы, используя список банков в антивирусе. В этом случае устанавливается защищенное соединение и легитимный сайт банка сразу открывается в защищенном браузере. В режиме «Безопасные платежи» окно защищенного браузера подсвечено темно-зеленым• В режиме «Безопасные платежи» ввод данных на банковском сайте — и с виртуальной, и с обычной клавиатуры — защищен специальным драйвером, который не позволяет злоумышленникам перехватить введенные данные. Таким образом, платежная транзакция защищена от воздействия банковских троянцев с помощью антивируса, защищенного процесса браузера и защищенного клавиатурного ввода. Достоверность сайта платежной системы или онлайн-банкинга подтверждается проверкой ссылок и цифрового сертификата. Эффективность решения, основанного на концепции безопасных онлайн-транзакций, подтверждается тестовыми лабораториями. ЗаключениеБанки, платежные системы и другие финансовые организации прикладывают значительные усилия для защиты своей инфраструктуры и своих клиентов от киберпреступников. Но и злоумышленники постоянно развивают вредоносное ПО, придумывают все новые способы обхода защиты и кражи платежной информации пользователей. На данном этапе защиту финансовой информации пользователей обеспечивают антивирусы и специализированные решения, которые предупредят об опасности, вовремя предотвратят заражение и не оставят лазейку для очередного банковского троянца. Источник: Securelist.com- https://www.securelist.com/ru/analysis/208050811/Zashchita_ot_virtualnykh_grabiteley?print_mode=1Опубликовано: 26.09.2013 |

|

Все права на информацию для посетителей разрешены © 2011 - 2024 - Zadereyko.INFO