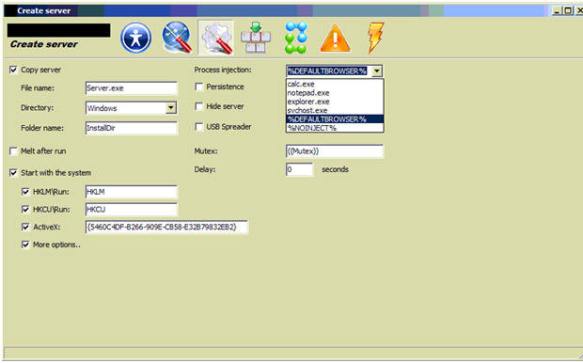

ПО ТУ СТОРОНУ ВИРУСА - ДЕЙСТВИЯ ЗЛОУМЫШЛЕННИКОВНе откладывая в долгий ящик, вот так это выглядит со стороны злоумышленников. Первым делом создаётся сервер. Указывается DNS-адрес и порт, на который он «отстучится» при первом запуске. Также полезно не забывать про поля ID и Group. С помощью них можно, к примеру, разделять бэкдоры на группы по месту вброса, дате вброса и т.п. Далее выбираем через что будет произведена «инъекция», в какую директорию, папку и под каким именем. Различные коммерческие версии предлагают также самому выбирать уязвимости, которые будут включены в итоговый «конфиг». На самом деле, выбор гораздо богаче. Тут, как говорится, «любой каприз за ваши деньги». Порядок цен на примере аналогичного «продукта» SpyEye 1.3.45 на август 2011 был таков:

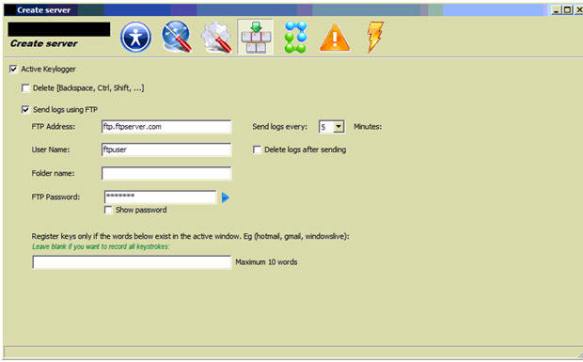

билдер и админпанель — 2000$; Последовательно доходим до настроек кейлогера. Как видите, можно задать автоматическое удаление технических нажатий. В противном случае, если человек набрал «абв», затем стёр «в», а после написал «г», в логе перехвата это отобразиться в виде «абв[Backspace]г». Также из скриншота видно, что поддерживается отсылка логов кейлогера на заданный ftp-сервер, а также настройка ключевых слов, при обнаружении которых он будет включаться. В противном случае «всасывается» всё. Забегая вперёд, сразу продемонстрируем результаты работыКак видите, поддерживается не только оффлайновая передача, но и режим реального времени. При нажатии «Decode» открывается встроенный парсер. Поэтому разбирать логи можно, что называется, не отходя от кассы. Наконец, последняя вкладка предлагает ещё раз проверить все настройки и создать конфигурационный файл. Если же мы затем захотим что-либо изменить в настройках сервера, можно внести изменения, модифицировать конфиг, а обновления заражённые машины подхватят автоматически. Готовый конфиг «склеивают» с любым exe-файлом.

Перейдём к клиентской части. Здесь много возможностейОбщий вид таков: показывается группа и заражённые машины в ней. При выборе отдельно взятой машины отображается её конфигурация, адрес, а также превью рабочего стола в данный момент времени. Советую обратить внимание на отдельный столбец, показывающий статус веб-камеры. Да, с неё поддерживается перехват. Один из вариантов использования этого функционала – шантаж. Дожидаемся, когда жертва пойдёт на сайт с «клубничкой» (или же сами его туда заводим), ждём ещё пару минут, а затем делаем скриншот и начинаем общение на тему «если не …, то снимок повиснет на твоей страничке в соцсети». Логичный вопрос, как мы это сделаем? Ответ ниже: Поясню некоторые функции. С помощью менеджера файлов мы можем удалённо управлять файлами на машине жертвы. Аналогично работают менеджеры процессов, окон, служб, регистра и т.д. Первым делом злоумышленник воспользуется функцией «Installed Programs» и удалит антивирус (если таковой имеется). Собственно, после этого, можно сделать что угодно. Например, собрать пароли. Можно удалённо запустить командную строку, открыть в браузере определённую страницу (например, с эксплойтами и докачать всё, что необходимо», организовать прокси-сервер и т.д. Напоследок хочу обратить внимание лишь на одну функцию – MSN. Запустив её, мы получим доступ и сможем писать с аккаунта жертвы (конечно, если у неё установлен MSN). А это уже дальнейшая рассылка бэкдора друзьям жертвы. Очевидно, что вместо MSN в сборке мог быть QIP, ICQ и т.п.

ИтогиЗнаете, длинный вывод писать уже и не хочется. Какую же мысль можно в этом случае взять за итог? Думаю, подойдёт «предупреждён – значит, вооружён». Источник: Daily.sec.RU - https://daily.sec.ru/publication.cfm?pid=41388Опубликовано: 13.07.2013 |

|

Все права на информацию для посетителей разрешены © 2011 - 2024 - Zadereyko.INFO