КАК НА ПРАКТИКЕ ЗАЩИТИТЬ СВОЙ ТРАФИК С ПОМОЩЬЮ ПРОТОКОЛА DNS over HTTPS

Давайте познакомимся поближе с технологией DNS over HTTPS, узнаем, для чего она нужна и как её включить. Что такое DNS over HTTPS (DoH)Интернет стремится, чтобы по умолчанию шифрование присутствовало везде. На данный момент большинство веб-сайтов, к которым вы обращаетесь, вероятно, используют шифрование HTTPS. Современные веб-браузеры, такие как Chrome, теперь помечают любые сайты, использующие стандартный HTTP, как «небезопасные». HTTP/3, новая версия протокола HTTP, имеет встроенное шифрование. Это шифрование гарантирует, что никто не сможет вмешаться в работу веб-страницы, пока вы её просматриваете, или следить за тем, что вы делаете в Интернете. Например, если вы подключаетесь к Wikipedia.org, оператор сети — будь то общедоступная точка доступа Wi-Fi компании или ваш Интернет-провайдер — может видеть только то, что вы подключены к wikipedia.org. Они не видят, какую статью вы читаете, и не могут изменять статью Википедии пока она идёт до вашего компьютера. Но в стремлении к шифрованию DNS остался позади. Система доменных имён делает так, что мы можем подключаться к веб-сайтам через их доменные имена, а не с помощью числовых IP-адресов. Вы вводите доменное имя, например google.com, и ваша система свяжется с DNS-сервером, который указан в настройках системы, чтобы получить IP-адрес, связанный с google.com. Затем ваш компьютер или телефон подключится к этому IP-адресу. До сих пор эти запросы DNS не были зашифрованы. Когда вы подключаетесь к веб-сайту, ваша система отправляет запрос о том, что вы ищете IP-адрес, связанный с определённым доменом. Любой посредник передачи данных — возможно, ваш интернет-провайдер, но, возможно, также просто общедоступная точка доступа Wi-Fi, записывающая трафик, — могут регистрировать, к каким доменам вы подключаетесь. Из-за этого возможны атаки и сбор информации. DNS over HTTPS делает надзор провайдеров невозможным. При использовании DNS over HTTPS ваша система установит безопасное зашифрованное соединение с вашим DNS-сервером и будет передавать запрос и ответ через это соединение. Все, кто находится между ними, не смогут увидеть, какие доменные имена вы ищете, или вмешаться в присланный ответ. Сегодня большинство людей используют DNS-серверы, предоставленные их интернет-провайдером. Однако существует множество сторонних DNS-серверов, таких как Google Public DNS, Cloudflare и OpenDNS. Эти сторонние поставщики одними из первых включили поддержку DNS over HTTPS на стороне сервера. Чтобы использовать DNS over HTTPS, вам потребуется как DNS-сервер, так и клиент (например, веб-браузер или операционная система), который его поддерживает. Как соотносятся DNS поверх HTTPS, DNSSEC, DNSCrypt, DNS поверх TLSИмеется несколько протоколов, обеспечивающих шифрование DNS запросов. В настоящее время на клиентском программном обеспечении лучше всего поддерживается DNS поверх HTTPS (DoH) — именно ему и посвящена данная статья. Чтобы ориентироваться в терминах, рассмотрим краткие характеристики каждого из протоколов. DNS over HTTPS (DoH) — протокол для выполнения разрешения DNS по протоколу HTTPS. Целью этого метода является повышение конфиденциальности и безопасности пользователей путём предотвращения перехвата и манипулирования данными DNS с помощью атак типа «Атака посредника». DNS over TLS (DoT) — предлагаемый стандартный протокол для выполнения разрешения удалённой системы DNS с использованием TLS. Целью этого метода является повышение конфиденциальности и безопасности пользователей путём предотвращения перехвата и манипулирования данными DNS с помощью атак типа «Атака посредника». DNSSEC (англ. Domain Name System Security Extensions) — набор расширений IETF протокола DNS, позволяющих минимизировать атаки, связанные с подменой DNS-адреса при разрешении доменных имён. Он направлен на предоставление DNS-клиентам (англ. термин resolver) аутентичных ответов на DNS-запросы (или аутентичную информацию о факте отсутствия данных) и обеспечение их целостности. При этом используется криптография с открытым ключом. DNSCrypt — это сетевой протокол, который аутентифицирует и шифрует трафик системы доменных имён (DNS) между компьютером пользователя и рекурсивными серверами имён. Первоначально он был разработан Фрэнком Денисом и Йеченг Фу. Хотя существует несколько реализаций клиента и сервера, протокол никогда не предлагался Инженерной группе Интернета (IETF) в виде RFC. DNSCrypt обёртывает неизмененный DNS-трафик между клиентом и преобразователем DNS в криптографической конструкции для обнаружения подделки. Хотя он не обеспечивает сквозную безопасность, он защищает локальную сеть от атак типа «злоумышленник в середине». Он также снижает опасность атак с усилением на основе UDP, требуя, чтобы вопрос был не меньше размера соответствующего ответа. Таким образом, DNSCrypt помогает предотвратить атаки с усилением DNS. DNSCurve — это предлагаемый безопасный протокол для системы доменных имён (DNS), разработанный Дэниелом Дж. Бернстайном. Способы включения DNS over HTTPS (DoH)Можно включить зашифрованные DNS-запросы двумя способами — на уровне веб-браузеров и на уровне операционной системы. Каждый из этих способов имеет свои преимущества. Включение безопасного DNS на уровне веб-браузеров выполняется очень просто, достаточно поставить галочку в настройках. Более того, в Google Chrome эта настройка уже включена по умолчанию. Недостаток этого метода в том, что все другие приложения, использующие Интернет-подключение, не смогут использовать DNS over HTTPS. Такими приложениями могут быть программы для скачивания файлов, мессенджеры, службы обновления программ и операционной системы и так далее. Включение DoH на уровне системы делает так, что все программы будут делать DNS запросы исключительно по зашифрованному каналу. Но это требует установки программы — кэширующего DNS сервера. На самом деле, установка очень простая и программа будет потреблять минимум ресурсов. При этом собственный DNS будет кэшировать полученные данные благодаря чему немного увеличит скорость работы сети. Какой вариант выбрать — исключительно на ваше усмотрение. В этой инструкции будут рассмотрены оба способа и вы увидите, насколько всё просто при выборе любого метода шифрования DNS запросов. Публичные сервера имён с поддержкой DNS over HTTPSЧтобы использовать DNS over HTTPS сервер имён должен поддерживать эту технологию. В настоящее время публичные самые популярные DNS серверы её поддерживают. Их адреса для DoH или обычных DNS запросов одинаковые.

Независимо от того, включаете вы DoH в браузерах или для всей системы, вы можете использовать любой DNS сервер из этого списка.

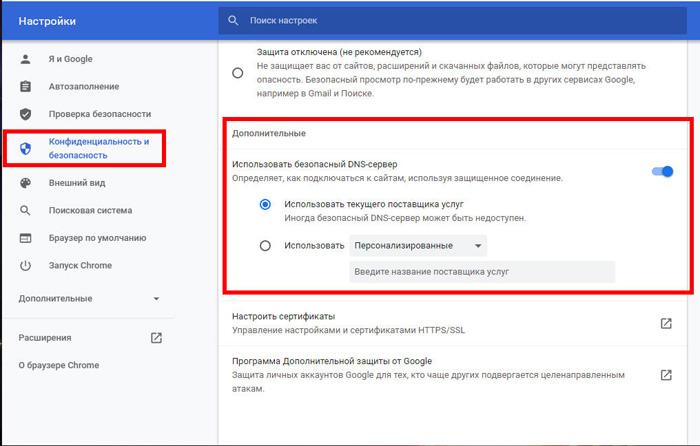

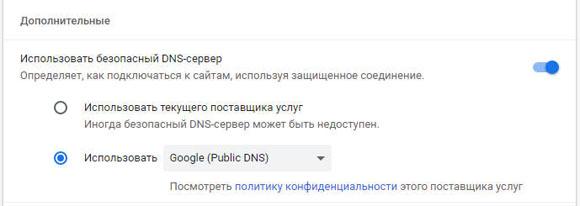

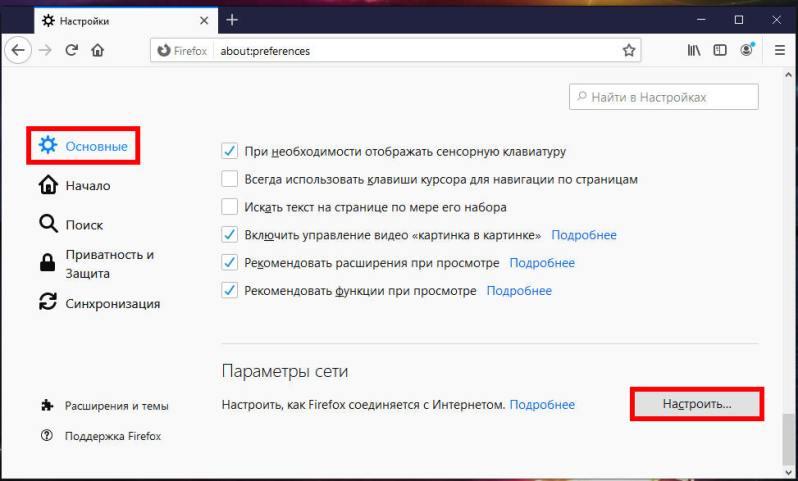

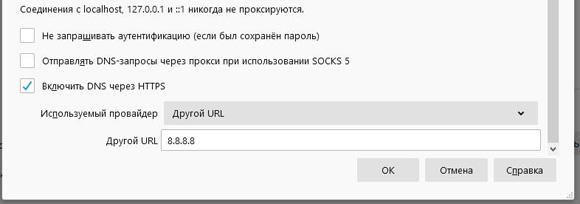

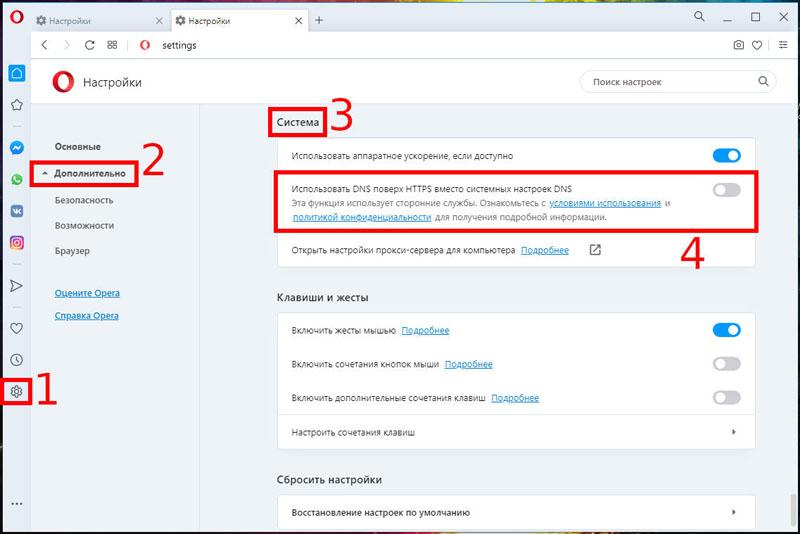

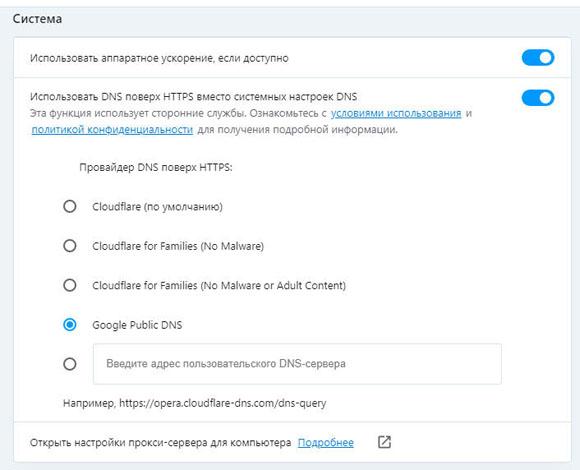

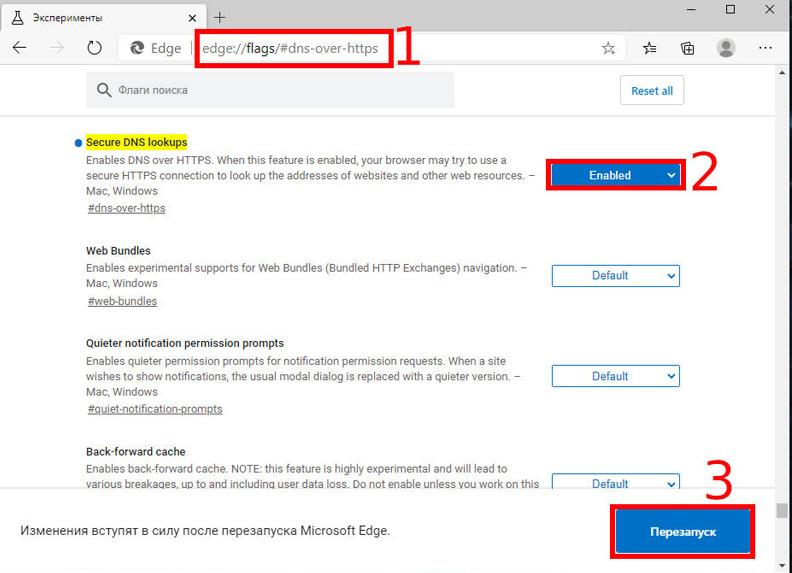

Как включить DNS over HTTPS (DoH) в различных веб-браузерахGoogle ChromeВ Google Chrome в Windows уже включена опция DNS over HTTPS. Вы можете её проверить перейдя в «Настройки» → «Конфиденциальность и безопасность» → «Безопасность» → «Дополнительные» → «Использовать безопасный DNS сервер». Чтобы быстро найти эту настройку, введите в адресную строку «chrome://settings/security/» и пролистните в самый низ. Вы можете выбрать из списка любой DNS сервер с поддержкой DoH или указать свой собственный. На момент написания, в Google Chrome в Linux данная опция недоступна. FirefoxПерейдите в «Настройки → Основные». Пролистните в самый низ, чтобы найти кнопку «Параметры сети, Настроить». Поставьте галочку «Включить DNS over HTTPS» и выберите провайдера из списка или введите свой IP адрес: OperaПерейдите в настройки (шестерёнка внизу левого сайдбара или кнопка «Простые настройки» → «Открыть все настройки браузера»). Затем перейдите в «Дополнительно» → «Система». Включите галочку «Использовать DNS поверх HTTPS вместо системных настроек DNS» и выберите желаемый DNS сервер. Microsoft EdgeНа момент написания предустановленный по умолчанию Internet Explorer (Microsoft Edge) вовсе не знает про DNS over HTTPS. Если скачать последнюю версию Microsoft Edge, то там эту настройку можно включить с помощью флага. Введите в адресную строку edge://flags#dns-over-https Включите экспериментальный флаг и перезапустите веб-браузер. Эммм… вроде как нужно бы ещё ввести настройки DNS сервера, но я не нашёл, где это сделать в Microsoft Edge. Да и кому дело до Microsoft Edge — кто им вообще пользуется?! Как включить DNS over HTTPS (DoH) для всех приложенийПрограммы для DNS over HTTPS (DoH)dnscrypt-proxy — это гибкий DNS-прокси с поддержкой современных зашифрованных DNS-протоколов, таких как DNSCrypt v2, DNS-over-HTTPS и Anonymized DNSCrypt (https://github.com/DNSCrypt/dnscrypt-proxy). У программы открыт исходный код, также программа доступна в виде предварительно скомпилированных двоичных файлов для большинства операционных систем и архитектур. Характеристики:

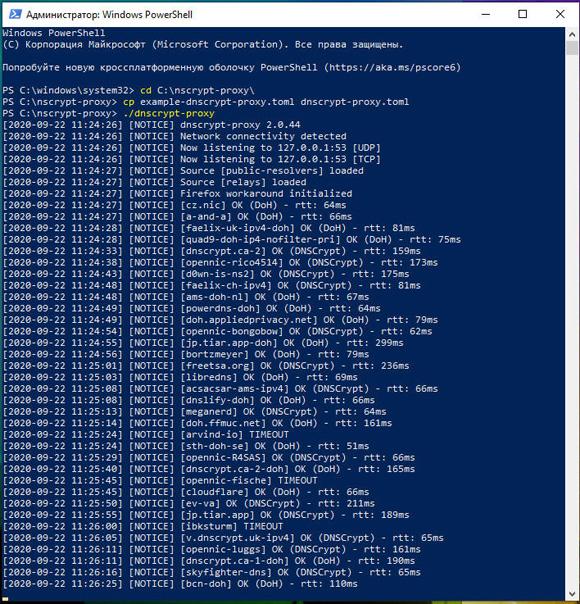

DNS-over-HTTPSDNS-over-HTTPS — это клиентское и серверное программное обеспечение для запроса DNS over HTTPS, используя протоколы Google DNS-over-HTTPS и IETF DNS-over-HTTPS (RFC 8484). Как включить DNS over HTTPS (DoH) на уровне операционной системы в WindowsДля операционной системы Windows мы можем использовать только dnscrypt-proxy, поскольку эта программа является кроссплатформенной. Чтобы скачать dnscrypt-proxy для Windows, перейдите на официальную страницу https://github.com/DNSCrypt/dnscrypt-proxy/releases и скачайте файл вида dnscrypt-proxy-win64-*.zip Распакуйте скачанный архив — в нём папка «win64». Переименуйте эту папку в «dnscrypt-proxy» и переместите в корень диска C:\. Таким образом, папка и все файлы расположены по пути C:\nscrypt-proxy\. Откройте командную строку с правами администратора. Для этого нажмите Win+x и выберите «PowerShell (администратор)». Выполните там команды:

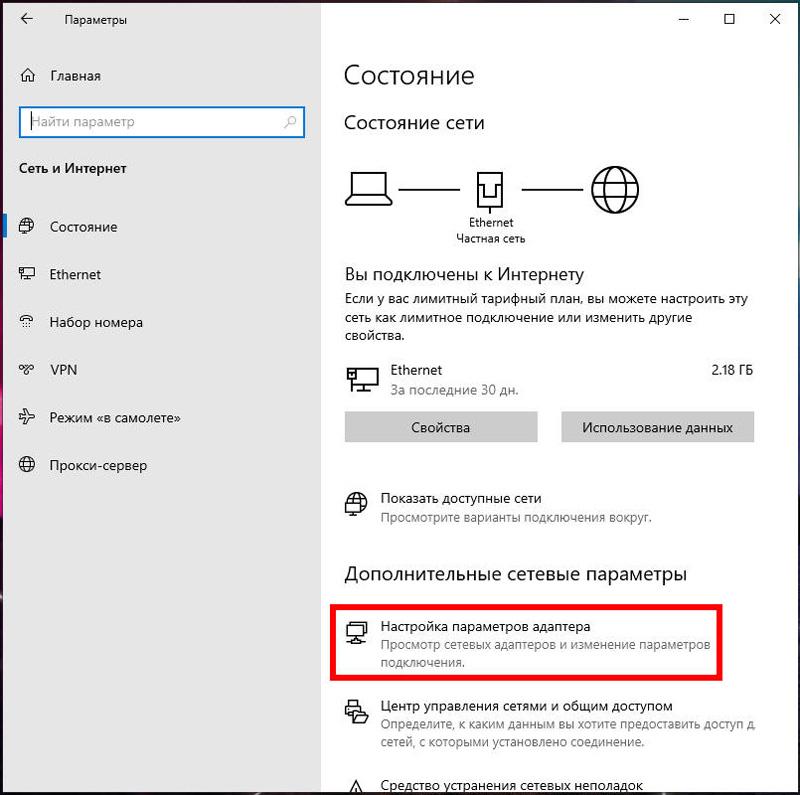

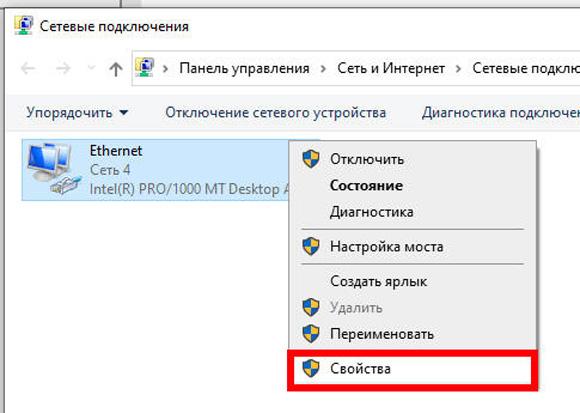

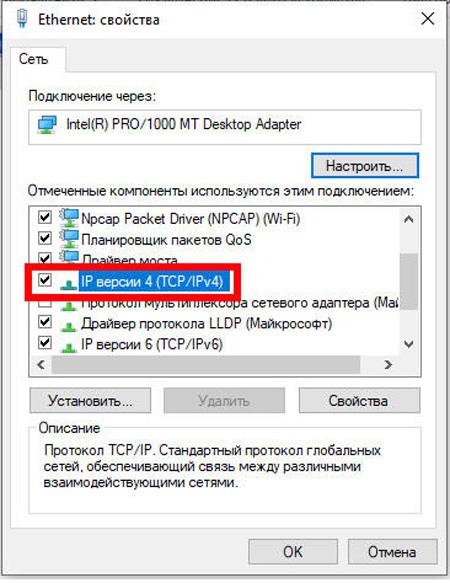

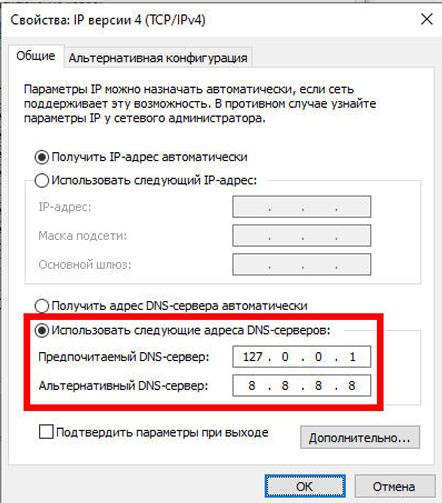

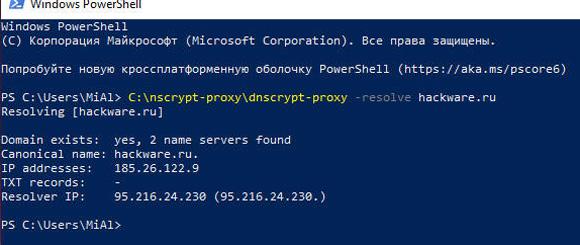

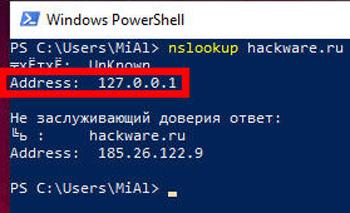

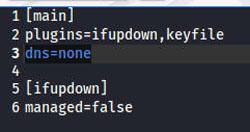

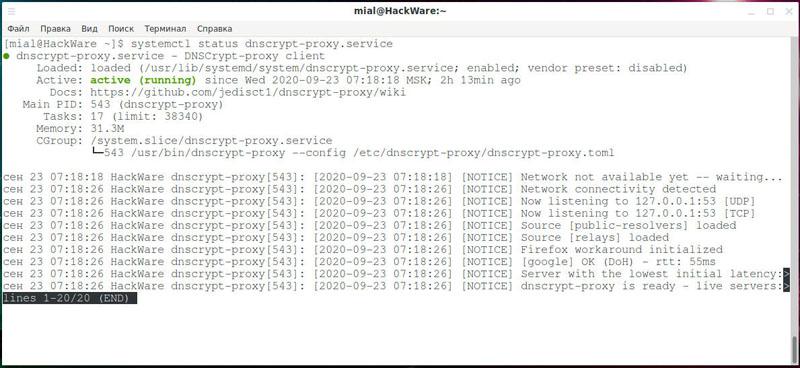

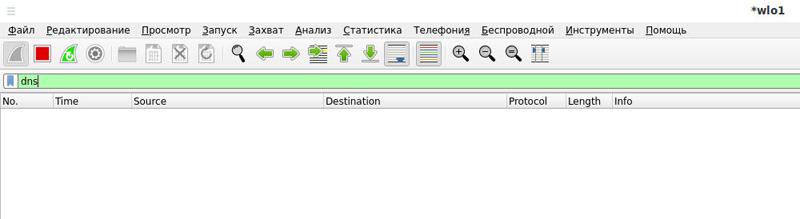

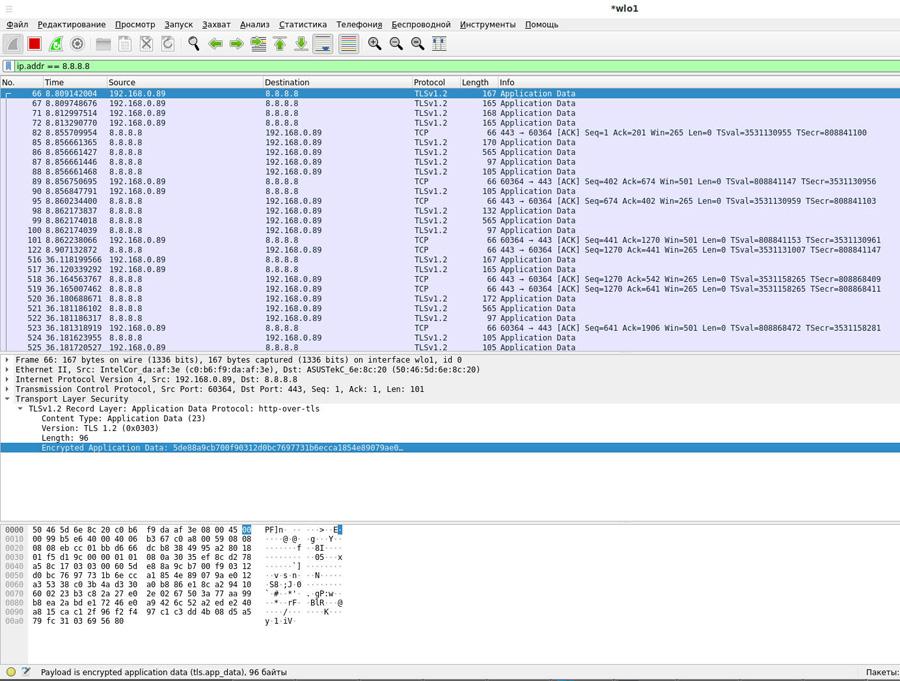

При запуске nscrypt-proxy загружает списки DNS серверов с шифрованием, тестирует доступность и скорость отклика DNS серверов с поддержкой шифрования. Если всё запустилось нормально, то продолжайте, здесь же несколько подсказок для тех, у кого возникла ошибка: dnscrypt-proxy.toml: no such file or directory (dnscrypt-proxy.toml - нет такого файла или директории): скопируйте файл с образцом конфигурации и назовите его dnscrypt-proxy.toml как это написано выше. listen udp 127.0.0.1:53: bind: permission denied (отклонён запрос на прослушивание порта): вы используете PowerShell без прав администратора, об этом также сказано выше. listen udp 127.0.0.1:53: bind: address already in use (порт 53 уже используется): какая-то программа уже прослушивает DNS порт. Может быть какая-то другая программа, а может быть предыдущий экземпляр dnscrypt-proxy, который вы не остановили перед запуском нового. Нет ошибок? Отлично!Пока не закрывайте терминал. В дальнейшем мы установим dnscrypt-proxy как системную службу и нам не нужно будет каждый раз запускать её в командной строке. Но пока мы этого не сделали, dnscrypt-proxy будет работать только пока не закрыто окно консоли. Теперь поменяем системные настройки DNSОткройте настройки сети, для этого нажмите Win+i, затем выберите «Сеть и Интернет». И нажмите кнопку «Настройка параметров адаптера». Кликните правой кнопкой мыши по сетевому адаптеру, который используется для выхода в Интернет, и выберите «Свойства». Найдите и дважды кликните пункт IP версии 4 (TCP/IPv4). В открывшемся окне поставьте переключатель на «Использовать следующие адреса DNS-серверов» и впишите 127.0.0.1: В качестве резервного DNS сервера впишите «8.8.8.8». Если ваш Интернет провайдер поддерживает IPv6, то повторите эту же процедуру для «IP версии 6 (TCP/IPv6)», но в качестве IPv6 адресов используйте «::1» и «2001:4860:4860::8888». Откройте ещё одно окно командной строки и выполните там: C:\nscrypt-proxy\dnscrypt-proxy -resolve hackware.ru Также в командной строке проверим IP адрес домена с помощью утилиты nslookup: nslookup hackware.ru Обратите внимание на строку: Address: 127.0.0.1 Она означает, что IP адресом DNS сервера является 127.0.0.1. Проверьте работу операционной системы — откройте веб сайты, загрузите файлы, используйте свою систему обычным образом, чтобы проверить, что нет никаких проблем с DNS. Если что-то пошло не так и вы хотите вернуть всё назад, то откройте настройки сетевого адаптера, как это показано чуть выше и переключитесь на автоматическое получение адреса DNS-сервера. Если всё нормально, то нажмите Ctrl+C в первом терминале, где запущен dnscrypt-proxy чтобы остановить DNS прокси. Теперь зарегистрируйте его как системную службу (эту команду нужно выполнить в окне с повышенными привилегиями, то есть с правами администратора): C:\nscrypt-proxy\dnscrypt-proxy -service install Если не появились ошибки, то это прекрасно! Значит ваша версия Windows совместима со встроенным установщиком. Теперь, когда служба установлена, запустите её: C:\nscrypt-proxy\dnscrypt-proxy -service start Всё готово! При перезагрузке компьютера, данная служба будет запускаться автоматически. Если нужно остановить службу, то выполните: C:\nscrypt-proxy\dnscrypt-proxy -service stop Чтобы перезапустить запущенную службу (например, после изменения конфигурационного файла) выполните: C:\nscrypt-proxy\dnscrypt-proxy -service restart Для удаления службы выполните: C:\nscrypt-proxy\dnscrypt-proxy -service uninstall Для проверки DNS сервера используйте команду: C:\nscrypt-proxy\dnscrypt-proxy -resolve example.com Чтобы полностью удалить dnscrypt-proxy сервер выполните: C:\nscrypt-proxy\dnscrypt-proxy -service uninstall А затем удалите папку C:\nscrypt-proxy — всё готово! Как обновить nscrypt-proxyЧтобы установить новую версию, остановите службу, замените исполнимый файл (dnscrypt-proxy) на новую версию и запустите службу снова. У dnscrypt-proxy много опций, но они будут рассмотрены в следующем разделе. Как включить DNS over HTTPS (DoH) на уровне операционной системы в LinuxУстановка dnscrypt-proxy в Kali LinuxДанная инструкция с минимальными поправками должна также работать и в Linux Mint, Ubuntu и аналогичных. Если у вас данный дистрибутив, то попробуйте этот раздел и если что-то не получится, то пишите ваши ошибки в комментариях. Установите пакет dnscrypt-proxy: sudo apt install dnscrypt-proxy Проверьте, чтобы порт 53 не был занят: ss -lp 'sport = :domain' В выводе должна быть всего одна строка, а именно шапка: Netid State Recv-Q Send-Q Local Address:Port Peer Address:Port Process Если вывод содержит более чем одну первую строку с названием столбцов, нужно отключить сервис, который использует порт 53. Одним из частых виновников является systemd-resolved.service (NetworkManager), но другие сетевые менеджеры могут иметь аналогичные компоненты. В общем, какая бы там ни была служба (возможно, вы уже устанавливали другой кэширующий DNS сервер), её нужно остановить и убрать из автозагрузки. Если нет процессов, прослушивающих порт 53, то можно продолжать. Выполните проверку, чтобы убедиться, что dnscrypt-proxy работает: /usr/sbin/dnscrypt-proxy -resolve example.com Запустите службу dnscrypt-proxy и проверьте её статус: sudo systemctl start dnscrypt-proxy.service Если всё в порядке, добавьте службу в автозагрузку: sudo systemctl enable dnscrypt-proxy.service Откройте файл /etc/NetworkManager/NetworkManager.conf: sudo gedit /etc/NetworkManager/NetworkManager.conf и в раздел [main] добавьте dns=none Перезапустите NetworkManager: sudo systemctl restart NetworkManager Сделайте резервную копию файла /etc/resolv.conf: sudo cp /etc/resolv.conf /etc/resolv.conf.backup А затем удалите /etc/resolv.conf (это важно, поскольку это может быть ссылка на файл, а не настоящий файл): sudo rm -f /etc/resolv.conf И создайте файл /etc/resolv.conf sudo gedit /etc/resolv.conf со следующим содержимым: nameserver 127.0.2.1 Установка dnscrypt-proxy в Arch Linux, BlackArch и их производныеУстановите пакет dnscrypt-proxy: sudo pacman -S dnscrypt-proxy Проверьте, чтобы порт 53 не был занят: ss -lp 'sport = :domain' В выводе должна быть всего одна строка, а именно шапка: Netid State Recv-Q Send-Q Local Address:Port Peer Address:Port Process Если вывод содержит более чем одну первую строку с названием столбцов, нужно отключить сервис, который использует порт 53. Одним из частых виновников является systemd-resolved.service (NetworkManager), но другие сетевые менеджеры могут иметь аналогичные компоненты. В общем, какая бы там ни была служба (возможно, вы уже устанавливали другой кэширующий DNS сервер), её нужно остановить и убрать из автозагрузки. Если нет процессов, прослушивающих порт 53, то можно продолжать. Выполните проверку, чтобы убедиться, что dnscrypt-proxy работает: dnscrypt-proxy -resolve example.com Запустите службу dnscrypt-proxy и проверьте её статус: sudo systemctl start dnscrypt-proxy.service Если всё в порядке, добавьте службу в автозагрузку: sudo systemctl enable dnscrypt-proxy.service Откройте файл /etc/NetworkManager/NetworkManager.conf: sudo gedit /etc/NetworkManager/NetworkManager.conf и проверьте, имеются ли там следующие строки: [main] Если их нет, то добавьте их и перезапустите NetworkManager: sudo systemctl restart NetworkManager Сделайте резервную копию файла /etc/resolv.conf: sudo cp /etc/resolv.conf /etc/resolv.conf.backup А затем удалите /etc/resolv.conf (это важно, поскольку это может быть ссылка на файл, а не настоящий файл): sudo rm -f /etc/resolv.conf И создайте файл /etc/resolv.conf sudo gedit /etc/resolv.conf со следующим содержимым: nameserver 127.0.0.1 Как настроить dnscrypt-proxyНастройка dnscrypt-proxy выполняется с помощью файла dnscrypt-proxy.toml. В Windows этот файл расположен по пути C:\nscrypt-proxy\dnscrypt-proxy.toml, а в Linux это файл /etc/dnscrypt-proxy/dnscrypt-proxy.toml. Независимо от операционной системы, настройка делается одинаково. Откройте этот файл любым текстовым редактором, например, в Linux: sudo gedit /etc/dnscrypt-proxy/dnscrypt-proxy.toml Содержимое этого файла зависит от вашего дистрибутива: иногда там полный дефолтный файл, иногда уже настроенный сопровождающими пакета. Чтобы после редактирования файла dnscrypt-proxy.toml изменения вступили в силу, выполните следующую команду. Для Windows: C:\nscrypt-proxy\dnscrypt-proxy -service restart Для Linux: sudo systemctl restart dnscrypt-proxy.service Чтобы понять, что настраивать, немного информации о том, как работает dnscrypt-proxy. Для преобразования имён в IP адреса dnscrypt-proxy скачивает большой список DNS серверов и в фоне проверяет их доступность и скорость отклика. Запросы делаются к разным DNS серверам в зависимости от скорости отклика и алгоритмов балансировки нагрузки. Это можно изменить — например, можно выбрать определённое имя или несколько имён и указать его (или их) в директиве server_names. Если директива server_names пустая, то будут использоваться все сервера. Если в директиве server_names указано одно или более имён DNS серверов, то будут использоваться только эти сервера. К примеру, я предпочитаю DNS сервер Google, тогда значение моей директивы: server_names = ['google'] Если хотите сразу несколько DNS серверов, то укажите их используя следующий синтаксис: server_names = ['scaleway-fr', 'google', 'yandex', 'cloudflare'] Чтобы узнать, какие сервера выбраны для использования, выполните команду. В Windows: C:\nscrypt-proxy\dnscrypt-proxy -list В Kali Linux: /usr/sbin/dnscrypt-proxy -list -config /etc/dnscrypt-proxy/dnscrypt-proxy.toml В Arch Linux, BlackArch: dnscrypt-proxy -list -config /etc/dnscrypt-proxy/dnscrypt-proxy.toml Директива listen_addresses устанавливает порт и IP адрес для прослушивания. Обычно, нет необходимости здесь что-то менять. Для работы с сокетами устанавливается следующее значение: listen_addresses = [] Установите fallback_resolvers на fallback_resolvers = ['8.8.8.8:53', '8.8.4.4:53'] Если вам зачем-то нужно вести журнал сделанных запросов, то найдите и раскомментируйте следующие строки: [query_log] Проверка работы dnscrypt-proxyЯ уже упоминал, что благодаря кэшированию, повторные DNS запросы обрабатываются быстрее. Для проверки можно выполнить два раза подряд команду: time dig kali.tools +short Первый ответ получен через 0,047s, а второй всего через 0,006s. Конечно, это только доли секунды, но всё равно хорошо. К тому же, вы реже будете сталкиваться с ситуацией, когда браузер «задумался» во время запроса из-за того, что по какой-то причине некоторые DNS ответы идут слишком долго или вовсе потеряны. Можно проверить, сколько идёт запрос «напрямую», без DoH: time dig kali.tools +short @8.8.8.8 В моём случае это0,058s-0,094s с периодическими таймаутами, видимо, задержка на СОРМ. Видимо, зашифрованный трафик пропускается «как есть», а незашифрованный проходит какую-то обработку, вроде как проверку доменов/IP по реестру запрещённых сайтов и т.п. Больше шифрования — больше скорости! Запустите Wireshark и начните захват трафика. Через некоторое время проверьте с использованием фильтра dns Там должно быть пусто, совсем. Также с помощью фильтра посмотрим на пакеты, которые уходят к DNS серверу и возвращаются от него: ip.addr == 8.8.8.8 Как можно увидеть на скриншоте, всё зашифровано, теперь у Интернет-провайдера и других посредников нет никакой возможности узнать или изменить содержимое DNS запросов и ответов. Настройка dnscrypt-proxy для использования с IPv6Во-первых, измените файл /etc/resolv.conf sudo gedit /etc/resolv.conf там должны быть строки nameserver 127.0.2.1 В файле dnscrypt-proxy.toml sudo gedit /etc/dnscrypt-proxy/dnscrypt-proxy.toml Нужно установить прослушивание IPv6 интерфейса: listen_addresses = ['127.0.0.1:53', '[::1]:53']) Замените ipv6_servers = false на ipv6_servers = true Помните, что сервер google это IPv4 сервер, а google-ipv6 это IPv6 сервер. Поэтому если вы установили значение server_names, то не забудьте туда вписать и IPv6 сервера, например: server_names = ['google-ipv6', 'google'] Источник:

Hackware.ru - https://hackware.ru/?p=13707 |

|

Все права на информацию для посетителей разрешены © 2011 - 2024 - Zadereyko.INFO