ОРГАНИЗАЦИЯ ЗАЩИТЫ СЛУЖЕБНЫХ USB - НОСИТЕЛЕЙ ИНФОРМАЦИИ

Так, бессмысленно выяснять, что лучше для обеспечения защищенной работы с флешками – использование защищенных служебных носителей или USB-фильтров. Необходимо сначала выяснить соотношение их областей применения, и отталкиваться от этого, а не от отдельно взятых характеристик каждого из продуктов. В настоящей статье такой анализ проводится на примере защищенных служебных носителей «Секрет» и широко применяемого программного комплекса (ПК) DeviceLock. Для решения задачи позиционирования средств защиты информации относительно друг друга нужно проверить, совместимы ли рассматриваемые средства на программном уровне и функционально. Такая проверка позволит определить, возможно ли их совместное использование. Если нет, следует проверить, являются ли ПАК Секрет и ПК DeviceLock взаимозаменяемыми. Программная совместимость была подтверждена тестированием, поэтому требуется проверить функциональную совместимость средств защиты, т.е. возможность совместного использования средств защиты для повышения уровня защищенности системы. Таким образом, статья отвечает на два ключевые вопроса: когда целесообразно совместное использования ПК DeviceLock и ПАК Секрет; когда можно обойтись исключительно тем или другим средством. Назначение DeviceLockПК DeviceLock контролирует доступ пользователей к дисководам, DVD/CD-ROM’ам, другим сменным устройствам, адаптерам WiFi и Bluetooth, а также к USB, FireWire, инфракрасным, COM и LPT-портам (COM-порт используется для подключения различных периферийный устройств, LPT-порт используется для подключения принтера). ПК DeviceLock может контролировать доступ к устройству на двух уровнях: уровне интерфейса (порта) и уровне типа устройств. Он дает возможность запрещать доступ к определенным типам файлов вне зависимости от установленных на устройство разрешений. То есть, если пользователю разрешен доступ к некоторому внешнему устройству, но для него запрещено копирование на внешние носители определенных типов файлов, файлы этого типа копироваться на носитель не будут. Определение типов файлов основано на сигнатурном методе (поиске характерных признаков типов файлов) и не зависит от расширения файла. Кроме функции контроля доступа осуществляется протоколирование и аудит (сбор и анализ данных) использования устройств на локальном компьютере, как отдельными пользователями, так и группами. ПК DeviceLock поддерживает функцию теневого копирования – возможность сохранять точную копию данных, копируемых пользователем на внешние устройства хранения информации и передаваемых через COM и LPT-порты (версия DeviceLock 7.0 поддерживает теневое копирование данных, копируемых или передаваемых на защищаемый компьютер). Стоит отметить, что, несмотря на отсутствие возможности шифрования самим ПК DeviceLock, он позволяет обеспечить шифрование с гарантированной стойкостью посредством интеграции (объединения) со сторонними криптопродуктами (ViPNet SafeDisk, PGP Whole Disk Encryption, Lexar SAFE PSD, DriveCrypt и TrueCrypt, BitLocker To Go). Интеграция производится при установке флажка Integration в ПО DeviceLock в разделе соответствующего продукта. Важная особенность – глубокая интеграция в Active Directorу, упрощающая развертывание в больших сетях. DeviceLock работает на любом компьютере с операционными системами Windows NT 4.0 SP6/2000/XP/Vista и Windows Server 2003/2008. Поддерживаются 32х и 64х битные платформы. При использовании DeviceLock в сети должен быть установлен сетевой протокол TCP/IP, но DeviceLock может работать и на отдельных компьютерах. Сеть нужна только в том случае, если нужно контролировать DeviceLock Service с удаленного компьютера. Агент (DeviceLock Service) должен быть установлен на каждый компьютер, где необходимо контролировать доступ пользователей к устройствам.

Назначение СекретПАК Секрет – общее обозначение линейки продуктов ОКБ САПР для защищенной работы с данными на USB-носителях, включающей в себя Личный Секрет, Секрет Фирмы, Секрет Особого Назначения. Часть решения, общая для всей линейки – это собственно USB-устройство со специальным внутренним программным обеспечением (ПО) и программы, устанавливаемые на компьютер пользователя. Эти программы позволяют открывать закрытую область памяти устройства на ограниченном и заранее определенном владельцем числе компьютеров. Для того чтобы компьютер вообще обнаружил USB-устройство, необходимо, чтобы Секрет и Секретный агент «узнали» друг друга. Личный Секрет является локальным вариантом изделия. Его типовое использование – один или несколько домашних компьютеров, для использования не требуется развертывание сети. Секрет Фирмы и Секрет Особого Назначения являются распределенными, корпоративными аналогами Личного секрета. Их отличие состоит в том, что регистрация USB-устройства выполняется на так называемом сервере аутентификации. Секрет Особого Назначения, в отличие от двух предыдущих, не требует установки ПО рабочей станции (а значит, возможна работа на компьютерах, не принадлежащих к сети организации), в его журнале фиксируются абсолютно все попытки работать с ним. ПАК Секрет используется в целях защиты конфиденциальной информации, находящейся на USB-носителях, от получения доступа со стороны посторонних лиц в случае кражи и потери, а также для защиты корпоративной конфиденциальной информации, находящейся на USB-носителях, от получения доступа в случае выноса за пределы организации. Системные требования: Microsoft Windows XP SP3/Vista/7 SP1 (x32 или x64).

Оценка функциональной совместимостиПри подготовке к оценке функциональной совместимости (возможности совместного использования средств для повышения уровня защищенности) встает вопрос о принадлежности технологии защиты к одной из подсистем защиты. Если функции средств защиты принадлежат к одной подсистеме, то есть вероятность, что некоторые функции этих средств дублируют друг друга. После рассмотрения документов, содержащих требования к средствам защиты информации, а именно Приказа ФСТЭК России от 11.02.2013 № 17 «Об утверждении Требований о защите информации, не составляющей государственную тайну, содержащейся в государственных информационных системах» и Приказа ФСТЭК России от 18.02.2013 № 21 «Об утверждении состава и содержания организационных и технических мер по обеспечению безопасности персональных данных при их обработке в информационных системах персональных данных», а также стандарта ИСО/МЭК 15408 «Общие критерии оценки безопасности информационных технологий» выбрана классификация подсистем защиты согласно стандарту ИСО/МЭК 15408, после чего функции средств защиты оценены в рамках этих подсистем:

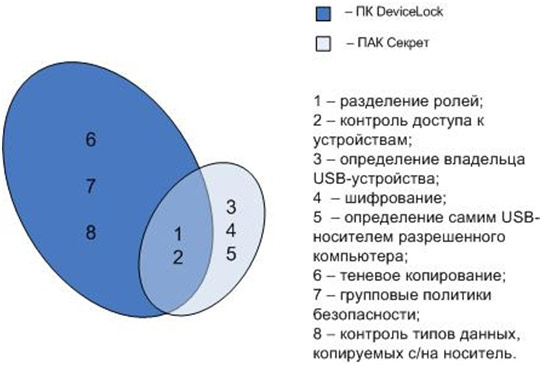

И ПАК Секрет, и ПК DeviceLock выполняют в основном функции подсистемы управления доступом, а это значит, что функции одного средства потенциально могут дублировать функции другого, следовательно, в некоторых случаях рассматриваемые средства защиты могут быть взаимозаменяемыми. После определения подсистемы защиты необходимо рассмотреть функции средств защиты, чтобы подтвердить или опровергнуть предположение о возможном дублировании. На рисунке отображены основные функции средств защиты. Основные функции ПК DeviceLock и ПАК СекретВ левой области графического представления находятся функции ПК DeviceLock, в правой – функции ПАК Секрет. Область пересечения содержит в себе функции, которые могут быть реализованы и тем, и другим средством. Из рисунка видно, что совместное использование ПК DeviceLock и ПАК Секрет необходимо тогда, когда организации требуются функции обоих средств защиты, размещенные в непересекающихся областях рисунка. Совместное использование повышает информационную безопасность организации за счет контроля не только вводимой в систему, но и выводимой за пределы контролируемой зоны информации.

Функции средств защиты требуются тогда, когда они могут противодействовать тем или иным актуальным угрозам безопасности информации, обрабатываемой в информационной системе организации. Если все ситуации, связанные со съемными носителями и способные привести к реализации угрозы утечки информации, находятся в области возможностей одного средства, то необходимо выбрать именно его. Если они находятся сразу в обеих областях возможностей средств защиты или в каждой из трех областей возможностей средств защиты, следует выбрать совместное использование рассматриваемых средств защиты. Может оказаться, что подобные ситуации размещены в области пересечения; в этом случае выбор зависит от типа используемых внешних устройств, стоимости владения решением и иных факторов, рассмотрение которых выходит за рамки настоящей работы. На рисунке ниже представлены ситуации, способные привести к реализации угрозы утечки информации, которым могут противостоять ПК DeviceLock и ПАК Секрет, в соответствие им поставлены функции средств защиты. Темно-синим цветом на рисунке выделена область, покрывающая те ситуации, которым противостоит ПК DeviceLock. Голубым цветом обозначена область, покрывающая ситуации, которым противостоит ПАК Секрет. Область пересечения представляет собой перечень ситуаций, которым могут противостоять оба средства защиты. Соответствие между ситуациями, способными привести к реализации угроз утечки информации, и функциями СЗИНиже представлен перечень ситуаций, связанных с использованием съемных носителей информации, отраженных на рисунке 2. Для удобства им даны условные идентификаторы. ИЗН - несанкционированное копирование данных с\на носитель вследствие изменения настроек доступа к носителям обычным непривилегированным пользователем; ОТВ - передача сотрудником организации съемного носителя, в отношении которого не применяется разграничение ответственности, лицам, ознакомление которых с содержанием информации на носителе является нежелательным; ПЕР - несанкционированный доступ к информации на носителе вследствие передачи сотрудником персонального съемного носителя лицам, которым доступ к информации на носителе запрещен; КРАЖ - ознакомление с содержанием информации на съемном носителе в случае кражи или потери USB-носителя (информация храниться на носителе в незашифрованном виде); ПРЕОД - преодоление системы защиты и получение несанкционированного доступа к информации на USB-носителе; ВЫН - доступ сотрудника к корпоративной информации конфиденциального характера на съемном носителе на неразрешенном компьютере за пределами контролируемой зоны; ВЫН2 - несанкционированное копирование на съемный носитель корпоративной информации, не предназначенной для распространения (копирование определенных типов информации); НСД - доступ сотрудника к данным на USB-носителе на неразрешенном компьютере в пределах контролируемой зоны; ВРПО - привнесение на съемном носителе в информационную систему организации вредоносных программ, а также данных, не относящихся к прямым обязанностям сотрудника; УТЕЧ - утечка информации по каналам передачи данных; РАЗВ - возникновение ошибок при задании политик доступа к внешним устройствам, обусловленных сложностями администрирования системы защиты. РезюмеПри использовании комплекса СЗИ необходимо быть уверенным в том, что компоненты системы защиты функционально не избыточны. В этой работе рассматривается функциональная совместимость ПК DeviceLock и ПАК Секрет. При помощи DeviceLock администратором компьютера или домена контролируется доступ пользователей к дисководам, DVD/CD-ROM’ам, другим сменным устройствам, адаптерам WiFi и Bluetooth, а также к USB, FireWire, инфракрасным, COM и LPT-портам. ПАК Секрет используется в целях защиты конфиденциальной информации, находящейся на USB-носителях, от получения доступа со стороны посторонних лиц в случае кражи и потери, а также для защиты корпоративной конфиденциальной информации от получения доступа в случае выноса за пределы организации. Когда целесообразно применение только ПАК СекретПрименение только Секрета представляется целесообразным в следующих случаях: • подразделение компьютеров на разрешенные и неразрешенные; • порты не подразделяются на разрешенные и неразрешенные; • в качестве внешних устройств хранения и передачи информации используются только USB-устройства; • необходимость использования USB-носителей для работы с конфиденциальными данными; • на внешний носитель допустимо копировать информацию любого типа; • USB-носители выдаются под персональную ответственность сотрудников. Когда целесообразно применение только ПК DeviceLockВыбор только DeviceLock представляется целесообразным в следующих случаях: • компьютеры не подразделяются на разрешенные и неразрешенные; • порты подразделяются на разрешенные и неразрешенные; • в качестве внешних устройств хранения и передачи информации используются различные типы внешних устройств; • съемные носители не используются для работы с конфиденциальными данными либо в этих целях используются защищенные съемные носители; • на съемные носители допустимо копировать информацию определенных типов; • носители не выдаются под персональную ответственность сотрудников. Когда целесообразно совместное использование ПК DeviceLock и ПАК СекретСовместное использование ПК DeviceLock и ПАК Секрет представляется целесообразным при одновременном наличии всех перечисленных условий, а именно: • наличие разрешенных и неразрешенных для применения USB-носителей вообще и каждого конкретного USB-носителя (такое разделение становится возможным при использовании ПАК Секрет); • наличие разрешенных и неразрешенных съемных носителей (контроль доступа ко всем типам используемых носителей должен осуществляться ПК DeviceLock); • наличие разрешенных и неразрешенных портов (ПК DeviceLock позволяет контролировать доступ к портам); • необходимость использования USB-носителей для работы с конфиденциальными данными (невозможно без функции шифрования данных на USB-носителе, которую предоставляет ПАК Секрет); • необходимость копирования на съемные носители только определенных типов информации (подобные ограничения на копирование информации реализуются с помощью функции контроля типов копируемых данных ПК DeviceLock); • USB-носители выдаются под персональную ответственность сотрудников (такое правило должно подкрепляться технически, что становится возможным при применении ПАК Секрет). В крупных организациях с большим числом отделов необходимо, чтобы внутри каждого отдела циркулировала определенная информация, по принципу: информация должна предоставляться только тем лицам, которым она необходима для выполнения возложенных на них обязанностей и только в том объеме, который необходим для выполнения определенных функций. Если этот принцип применить к внешним носителям, то носители одного отдела должны открываться только на компьютерах того же отдела. В этом случае доступ должен контролироваться ПАК Секрет, т.к. после установки на разрешенных компьютерах Секретного агента USB-носители этого отдела невозможно будет открыть на посторонних компьютерах, в том числе принесенных извне. С другой стороны, внутри каждого отдела может быть своя иерархия, и, следовательно, сотрудники могут иметь различный доступ к данным. В таком случае необходима функция ПК DeviceLock – контроль типов данных, копируемых с/на носитель. Источник: Daily.sec.ru - https://daily.sec.ru/publication.cfm?pid=42871Опубликовано: 3.10.2013 |

|

Все права на информацию для посетителей разрешены © 2011 - 2021 - Zadereyko.INFO