ЗАБЕЗПЕЧЕННЯ КОНФІДЕНЦІЙНОСТІ МЕСЕНДЖЕРА TELEGRAM

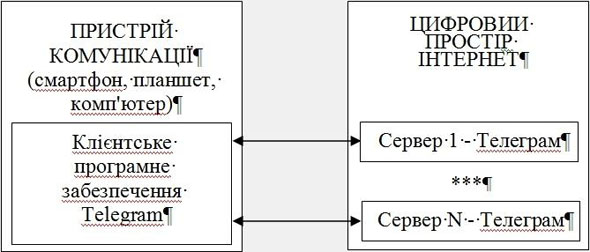

Однак далеко не всі користувачі віддають собі звіт у тому, наскільки є конфіденційним такий обмін інформацією і хто саме може отримати доступ до метаданих користувача1. Саме критерій конфіденційності повинен бути пріоритетним для кожного користувача, тому що він відображає, наскільки його метадані доступні «третій» стороні. При оцінці конфіденційності месенджерів необхідно враховувати наступні ключові вимоги: 1. Наявність постійного наскрізного шифрування, при якому ключі для розшифровки особистих повідомлень є тільки у відправника і одержувача. 2. Наявність відкритого вихідного коду месенджера, що дозволяє здійснити експертам аудит безпеки та виявити слабкі місця або уразливості в коді. 3. Наявність «зникаючих» повідомлень, які остаточно видаляються після закінчення встановленого користувачем періоду часу. 4. Наявність можливості збору метаданих про користувача власниками месенджера і сторонніми ІТ корпораціями; 5. Наявність комунікації месенджера з сервісами, які не мають прямого відношення до його базових серверів. Потенційні уразливості месенджера TelegramНа концептуальному рівні месенджера Telegram існують нестандартні рішення, які змушують звернути увагу на заявлений його розробниками рівень конфіденційності і безпеки: 1. функція наскрізного шифрування повідомлень не використовується за замовчуванням, що є несподіваним сюрпризом для користувачів [1]; 2. використання криптографічного протоколу MTProto власної розробки; 3. проблема «витік доступності» [2]; 4. зберігання списків контактів з телефону/комп'ютера і інформації на серверах Telegram. Заявлені розробником месенджера Telegram рішення обумовлюють початкову довіру користувачів до безпеки і захищеності його серверів. Однак, автору не вдалося знайти у відкритих джерелах інформації будь-яких даних про моніторинг мережевих з'єднань месенджера Telegram і їх подальшого аналізу, особливо з точки зору забезпечення конфіденційності користувачів. Тому метою даного дослідження є аналіз вихідних з'єднань месенджера Telegram і підвищення рівня конфіденційності його користувачів. Зазначимо, що найкращим варіантом організації комунікації будь-якого клієнтського програмного забезпечення, в тому числі і месенджерів, є безпосередня взаємодія його клієнтської частини з серверною (рис. 1) [3]. Рис. 1. Безпечна комунікація клієнтського програмного забезпечення (месенджера Telegram). Виходячи з вище викладеного, автором був виконаний моніторинг всіх вихідних мережевих з'єднань, ініційованих клієнтською частиною месенджера Telegram протягом тривалого часу2 і виконано їх подальший аудит. Результати моніторингу вихідних мережевих з'єднань, ініційованих месенджером Telegram представлені в таблиці 1. Таблиця 1. Вихідні з'єднання месенджера Telegram

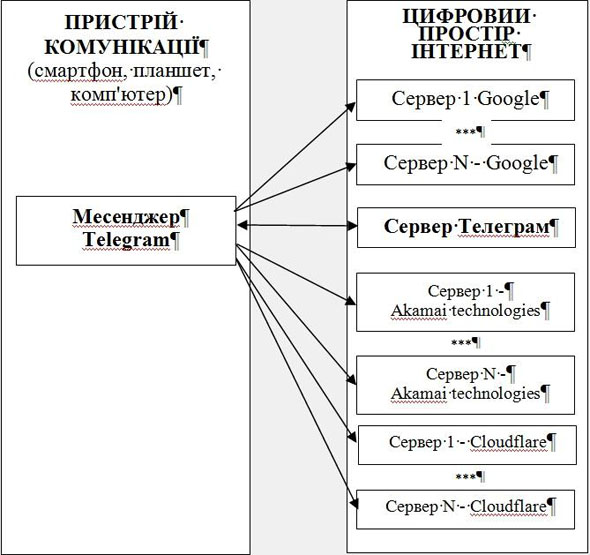

Візуальна інтерпретація вихідних з'єднань, отриманих у таблиці 1 наведена на рис. 2. Рис. 2. Візуальне представлення вихідних з'єднань месенджера Telegram зі сторонніми серверами ІТ корпорацій. Аудит вихідних з'єднань з доменами та IP-адресами (див. табл. 1), ініційованих месенджером Telegram дозволив одержати такі дані: - домен *.1e100.net – підключений до ns-серверів google.com. Належить компанії Google; - домен *.akamaitechnologies.com – підключений до ns-серверів akamaistream.net. Належить компанії Akamai Technologies - провайдера платформи CDN3 і додатків для акселерації інтернет-додатків; - домен dns.google.com – альтернативний DNS-сервер, розроблений корпорацією Google для прискорення завантаження веб-сторінок за рахунок підвищення ефективності кешування даних; - домен *.bc.googleusercontent.com – підключений до віртуальних машин корпорації Google в рамках проекту GCE4; - IP адреси 104.16.249.249, 104.16.248.249 – належать сервісу CDN Cloudflare корпорації Cloudflare Inc [4]. - домен leaseweb.com – належить компанії Leaseweb, що надає послуги хмарного хостінгу, обробки даних, включаючи власну СDN. Аналіз отриманих данихОтримані результати моніторингу вихідного трафіку месенджера Telegram з цифровим простором Інтернет дозволили встановити факт ймовірного збору метаданих користувачів ІТ-корпораціями, які є лідерами на цифровому ринку обробки і монетизації даних користувачів. А саме: 1. Вихідні з'єднання з доменом *.bc.googleusercontent.com обслуговуються віртуальними машинами класу GCE з використанням інфраструктури сервісу (IaaS) хмарної платформи Google, на яких можуть бути реалізовані телеграм-боти, в тому числі ті, що несуть шкідливий функціонал, з точки зору збору метаданих користувача [5], [6]. 2. Вихідні з'єднання з сервісами доставки контенту СDN Cloudflare і Akamai Technologies являють собою гнучкий інструмент для отримання статистичних даних про користувачів: IP-адрес з яких запитується контент, пошукових запитів, кількість трафіку і т.д. [7]. 3. Вихідні з'єднання з публічними DNS сервісами корпорації Google дозволяють їй контролювати весь DNS трафік ініційований месенджером Telegram [8], [9].

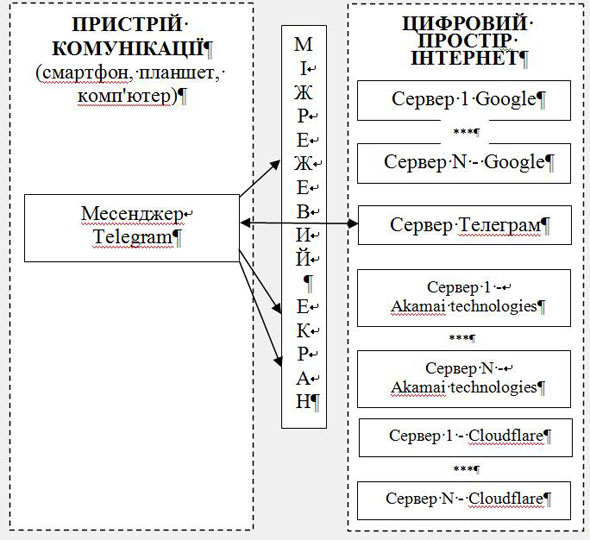

Результати виконаного аналізу вихідних з'єднань месенджера Telegram з цифровим простором Інтернет, обумовлюють необхідність блокування сторонніх з‘єднань з сервісами ІТ корпорацій, для виключення ймовірного збору, аналізу, монетизації метаданих користувачів. Для здійснення блокування вихідних з'єднань клієнтської частини месенджера Telegram необхідно використовувати міжмережеві екрани, які працюють на мережному пакетному рівні (рис. 3). Рис. 3. Вихідні з'єднання месенджера Telegram зі сторонніми серверами. До їх числа можна віднести: - для ОС Android - мережевий екран No Root Firewall [10]; - для сімейства ОС Windows - розширення вбудованого брандмауера Windows Firewall Control [11]. Висновки1. Блокування вихідних з'єднань месенджера Telegram зі сторонніми серверами ІТ корпорацій (див. табл. 1 і рис. 3) не призвело до втрати його функціоналу, закладеного розробником. 2. Блокування вихідних з'єднань месенджера Telegram зі сторонніми серверами ІТ корпорацій (див. рис. 3) викликало, незначне зниження швидкості завантаження проглядаємого медіаконтенту, що саме по собі неминуче через його завантаження безпосередньо з серверів месенджера Telegram. 3. Запропонований автором підхід дозволить уникнути імовірних витоків метаданих користувачів та підвищить конфіденційність користувачів месенджера Telegram на якісно новому рівні. Список використаних джерел1. Гасанова А. М. Телеграм-бот для гуртожитку на мові високого рівня програмування. - Дипломна робота на здобуття ступеня бакалавра спеціальності “ “Комп’ютерні науки”, “Інформаційні управляючі системи та технології”. - Національний авіаційний університет. - Київ, 2021. – 54 с. 2. Security Analysis of Telegram. URL: https://courses.csail.mit.edu/6.857/2017/project/19.pdf. (Дата звернення 5.06.2022). 3. Ots, K. (2021). Network Security. In: Azure Security Handbook. Apress, Berkeley, CA. https://doi.org/10.1007/978-1-4842-7292-3_4. 4. W. Wingerath et al., "Speed Kit: A Polyglot & GDPR-Compliant Approach For Caching Personalized Content," 2020 IEEE 36th International Conference on Data Engineering (ICDE), 2020, pp. 1603-1608, doi: 10.1109/ICDE48307.2020.00142. 5. S. Salvi, V. Geetha и S. Sowmya Kamath, " Jamura: A Conversational Smart Home Assistant Built on Telegram and Google Dialogflow", TENCON 2019 - 2019 IEEE Region 10 Conference (TENCON), 2019, стр. 1564-1571, doi: 10.1109 / TENCON.2019.8929316. 6. Bots in libr Bots in libraries: The aries: They're coming for coming for your jobs (or is it?) our jobs (or is it?). URL: https://ink.library.smu.edu.sg/cgi/viewcontent.cgi?article=1142&context=library_research. (Дата звернення 5.06.2022). 7. Cdns’ dark side: identifying security problems in cdn-to-origin connections. URL: https://users.encs.concordia.ca/~mmannan/student-resources/Thesis-MASc-Shobiri-2021.pdf. (accessed 5.06.2022). (Дата звернення 5.06.2022). 8. Abegaz B. W. DNS Services, alternative ways of using DNS infrastructures. – Delft: TNO, 2011. URL: https://repository.tudelft.nl/islandora/object/uuid:1e0114b7-d907-499e-bb20-fa83753d8067/datastream/URL/download. (Дата звернення 5.06.2022). 9. Задерейко О.В., Трофименко О.Г., Прокоп Ю.В., Логінова Н.І., Кухаренко С.В. Аналіз витоків даних у інформаційних системах. Сучасна спеціальна техніка. № 3 (66), 2021, С. 16-30. 10. NoRoot Firewall. URL: https://play.google.com/store/apps/details?hl= en&id=app.greyshirts.firewall. (Дата звернення 5.06.2022). 11. Windows Firewall Control. URL: https://binisoft.org/wfc. (Дата звернення 5.06.2022). [1] Під метаданими зазвичай розуміється набір даних про користувача: тип пристрою комунікації, IP-адреса, номер телефону, пошукові запити, переглядаємий контент і т.д. [2] Часовий інтервал моніторингу склав 120 діб (1.02.2022 – 1.06.2022). [3] CDN (Content Delivery Network) – це географічно розподілена мережева інфраструктура, що забезпечує швидку доставку контенту користувачам. Сервери CDN географічно розташовуються таким чином, щоб зробити мінімальним час відповіді для контенту, споживаємому користувачами. [4] GCE (Google Compute Engine) - це компонент інфраструктури сервісу (IaaS) хмарної платформи Google, побудований на глобальній інфраструктурі, яка управляє пошуковою системою Google, Gmail, YouTube та іншими сервісами. Опубликовано: 10.06.2022 |

|

Все права на информацию для посетителей разрешены © 2011 - 2023 - Zadereyko.INFO