СОДЕРЖАНИЕПОЗНАЙ СВОЕГО ПРОТИВНИКА: ТЕКУЩИЙ ЛАНДШАФТ УГРОЗ И УЯЗВИМОСТЕЙ

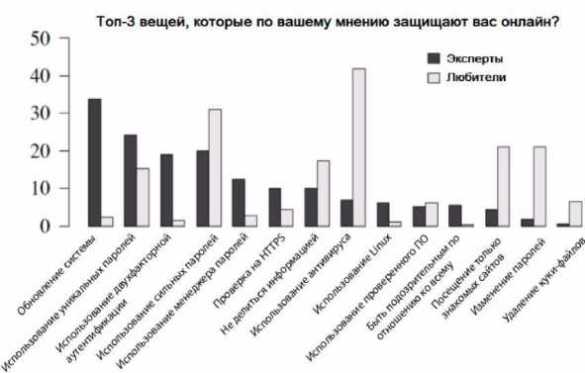

Вы поймете угрозы и злоумышленников, которые непосредственно вы и другие люди могут повстречать в Интернете, от хакеров до нормативно-правового регулирования шифрования, от наборов эксплойтов до потенциально нежелательных программ и угонщиков браузеров. Все это наполняет ландшафт угроз. Выбор подходящих средств безопасности основан на риске с учетом ландшафта угроз, о котором мы сейчас и поговорим. Зачем нужна безопасность? Цена взломаМеня спрашивали, "Зачем кому-то делать меня мишенью?", "Какой смысл хакеру захватывать мой компьютер или мой аккаунт?" Что ж, это хорошие вопросы. Вам нужно понять следующее: в наше время вас порой атакует уже даже не человеческое существо. Человек лишь написал или даже купил автоматические программы, которые затем спускаются с поводка и начинают охоту на уязвимое программное обеспечение без участия человека, которому даже не нужно напрягаться. Они эффективно забрасывают огромные сети по всему Интернету с целью найти уязвимые объекты, и это означает, что возможно, мы с вами такие же цели, как и все остальные. Вы станете целью, а может быть уже были целью, и даже не подозреваете об этом. Например, ваш интернет-маршрутизатор наверняка подвергается сканированию на уязвимости буквально каждый день. Я уверен, что вы получаете спам по электронной почте, а в нем сокрыты потенциальные фишинговые атаки, которые пытаются заставить вас загрузить вирус или перейти на сайт с вредоносным программным обеспечением, и вы наверняка посещали веб-сайты, которые подвержены атакам, либо уже подвергались атакам, либо уже скомпрометированы. Так что все мы потенциальные жертвы и потенциальные цели. Вдобавок к этому, может быть человек или некая организация, которая нацелена конкретно на вас и это более серьезная тема. У военных это называется "Продвинутая постоянная угроза", или целевая атака, она же APT. Это может быть все что угодно от, например, вашей бывшей, пытающейся получить доступ к вашей страничке ВКонтакте, до ситуации, когда вы живете в стране, где правит некое тоталитарное правительство и они пытаются следить за всем, что вы делаете. Ваша ситуация будет уникальной для вас. Большинству людей достаточно лишь заниматься своими делами и не попадаться при этом в огромные сети, раскинутые множеством хакерских группировок. Перед вами сейчас мониторинг угроз безопасности от компании Norse. Чем они занимаются, они преднамеренно настроили уязвимые серверы, известные как 'honeypots' или в переводе "горшочки с медом" для мониторинга поведения хакеров и киберпреступников, так чтобы понимать это поведение и узнавать о хакерских новинках и трендах. И это лишь ничтожно малая часть подобных серверов. Представьте, что это бы отражало все существующие атаки в Интернете. Но зачем им прилагать усилия для всего этого? Подобные усилия должны быть оправданы. В общем и целом, мотив для получения доступа к вашему аккаунту, кражи ваших персональных данных, захвата вашего компьютера - это деньги. Лишь в редких, единичных случаях мотивы являются политическими или моральными, а в большинстве случаев все это происходит ради всемогущего доллара. Но вы можете подумать, типа "Как они монетизируют доступ к моему компьютеру или моему аккаунту?" Что ж, я покажу вам. Согласно отчету McAfee, 445 миллиардов долларов ежегодно исчезают вследствие киберпреступлений. Это равняется примерно 25 триллионам российских рублей. Заниматься криминалом выгодно, и особенно людям, живущим в сравнительно бедных странах. Здесь вы можете увидеть все возможные способы использования ваших компьютеров в интересах киберпреступников. Веб хостинг: например, они могут использовать ваш компьютер в качестве веб-сервера. Они будут красть ваш контент, совершать незаконную хакерскую деятельность, производить имейл-атаки. Виртуальные товары: они могут продавать виртуальные товары за валюту. Угон репутации: речь опять же об аккаунтах. Деятельность ботнет: выводить из строя веб-сайты, шантажировать сайты, данные учетных записей. Опять же, они могут быть проданы. Финансовые реквизиты: конечно же они могут быть использованы ради получения денег. Атаки с целью вымогательства, кража личности, большая часть торговли с целью получения денег осуществляется при помощи криптовалюты. Биткойн - самая популярная в данный момент, деньги там могут быть получены при помощи полуанонимных трансферов и обналичивания. А вот некоторые примеры того, что происходит, когда они получают доступ к вашей электронной почте и видят в ней определенную ценность. Итак, аспекты, касающиеся вашей приватности, кража персональной информации и файлов, продажа/перепродажа, много чего здесь, они могут продать ваши аккаунты, некоторые люди заинтересованы в покупке ваших аккаунтов. Они используют их позже для дальнейшей компрометации, дальнейшего доступа ко всем полезным вещам, например, финансового плана, просто напросто выводят деньги из аккаунтов, покупают виртуальные товары, спамят из-под вашей почты, собирают все ваши контакты и аккаунты в сервисах хранения данных, информацию, связанную с вашей работой и многое, многое другое. Имейл-аккаунт - потенциально заманчивая цель, потому что при помощи него можно заполучить доступ ко многим вашим другим аккаунтам. И это объясняет, почему мы имеем очень активное киберпреступное подполье в Интернете. Совершенно очевидно, что нам нужны средства защиты от них, если у нас есть хоть что-либо, представляющее ценность и что надо защищать, пока мы находимся онлайн. Этот курс приведет вас к пониманию и уменьшению онлайн рисков до приемлемого уровня при помощи легких в использовании шагов. Топ-3 вещей, необходимых вам для безопасности в онлайнеЯ хочу немного подготовить почву с учетом ваших ожиданий насчет того, что такое хорошая безопасность. Позвольте задать вам вопрос. Какие существуют три самые важные вещи для того, чтобы быть в безопасности онлайн? Теперь подумайте об этом. Итак, вы ответили что-нибудь подобное? Антивирус, посещение только известных веб-сайтов, удаление cookie-файлов, изменение паролей. Хорошо, если вы подумали о чем-то из этого, то у меня для вас есть новости. Это далеко не самые лучшие способы, чтобы защищать себя онлайн. Google выпустил отчет под названием "... никто не может хакнуть мой разум: сравнение практик безопасности специалистов и любителей". Исследование было направлено на изучение ответов, данных на этот вопрос специалистами по безопасности и любителями. Этот график - сводная таблица некоторых из результатов. К несчастью, здесь огромное расхождение между тем, что любители считают правильным делать для своей защиты, и тем, что реально обеспечивает безопасность. Мы будем рассматривать более эффективные способы оставаться защищенными онлайн на протяжении этого курса, а не те способы, которые среднестатистический человек считает пригодными, потому что утверждения антивирусных компаний и компаний в сфере безопасности, вероятно, ввели вас в заблуждение. Баги в безопасности и уязвимости: ландшафт уязвимостейКибербезопасность находится в состоянии гонки вооружений между наступательными и оборонительными возможностями, и к сожалению, мы проигрываем это сражение. Как пользователи, мы хотим лучших технологий, предоставляющих отличные возможности творить большее. Но чем больше мы имеем, чем больше мы надеемся на это, тем более сложными становятся эти системы. Сложность - это противник безопасности. Откровенно говоря, сложность - это заклятый враг безопасности, и это одна из основных причин, почему мы проигрываем эту гонку вооружений. Я собираюсь ввести вас в курс дела касаемо багов в безопасности и уязвимостей и как они влияют на вашу безопасность. Баг в безопасности и уязвимость, собственно говоря, это одно и то же. Это синонимы. Если я говорю баг в безопасности или уязвимость, я имею ввиду одно и то же. Баг - это ошибка. Ошибка, которая вписана в программное обеспечение. Источник угрозы, например, хакер, получает возможность эксплуатировать эту ошибку. В качестве примера можно привести баг под названием Heartbleed, о котором вы, возможно, слышали из мейнстримовых новостей. Это баг в OpenSSL, который позволяет дешифровывать сетевой трафик, отправляемый на уязвимые сайты. Например, у вас есть интернет-банк. Если бы он был подвержен уязвимости Heartbleed, то при вводе ваших логина и пароля, некий злоумышленник смог бы дешифровать трафик и получить доступ к вашему логину и паролю. Баги в безопасности будут существовать всегда, пока программное обеспечение пишет человек. Возможно, когда-то писать программы будет не человек, а пока что люди склонны ошибаться, и пока именно люди пишут софт, будут существовать и баги в безопасности. Это и не удивительно, возьмите что-нибудь наподобие операционной системы Windows. Она содержит миллионы строчек кода. Люди склонны к ошибкам, мы будем допускать ошибки, и будут существовать баги в безопасности. Слева вы можете наблюдать диаграмму, которая представляет ваш компьютер, а справа у нас диаграмма, представляющая Интернет. На обоих сторонах есть вещи, о которых вы заботитесь. Баги в безопасности могут существовать в вашей операционной системе, фирменном программном обеспечении, приложениях, вещах типа Outlook, в вашем медиапроигрывателе, в Adobe Acrobat. В качестве отдельной угрозы баги могут находиться в вашем браузере или в расширениях и аддонах внутри браузера. Так, например, баг может существовать в Internet Explorer. Вы посещаете веб-сайт, на котором размещен специальный код. Вы не увидите этот код, и он установит вредоносное программное обеспечение на вашу машину и захватит управление машиной посредством этой уязвимости. Последствиями может быть, например, что злоумышленники решат зашифровать все ваши файлы и станут вымогать у вас выкуп для дешифровки файлов. Так ведут себя программы-вымогатели. Поскольку есть вещи в сети, о которых вы заботитесь, нам нужно рассмотреть баги безопасности, которые существуют на веб-сайтах и в инфраструктуре Интернета. Допустим, вы используете Dropbox, а Доктор Зло обнаружил баг в этом сервисе, который позволяет ему получить доступ к вашим файлам. И шифрование вас не спасет, поскольку Dropbox хранит ключи шифрования, так что у него появляется доступ к вашим файлам.

Есть два основных вида баговСобственно, лучше всего провести различие между 21 ними, и это будут известные и неизвестные баги. Если мы начнем с известных багов, известных уязвимостей, то для них существуют патчи, и если вы пропатчите вашу систему, подобные баги будут вам не страшны. Мы рассмотрим самые лучшие и легкие способы патчить весь имеющийся софт, который в этом нуждается, несколько позже в этом курсе. И далее у нас есть неизвестные баги, которые также называются уязвимостями нулевого дня. От подобных багов гораздо труднее защититься, поскольку патч еще не выпущен. Позже мы рассмотрим техники защиты от подобных багов, в индустрии безопасности они известны как компенсирующий контроль. Давайте обсудим эту таблицу, чтобы вы поближе взглянули на мир киберпреступника. Начинающему мелкому хакеру даже не нужно быть сколько-нибудь опытным в наши дни. Он может купить готовый набор эксплойтов. Если вы посмотрите на эту таблицу, то здесь в верхней строчке вы увидите различные популярные наборы эксплойтов, которые доступны для заказа. В этом столбце различные уязвимости, здесь указано, на что они нацелены, далее их описание. И также, как и начинающий мелкий хакер, мы можем просмотреть эту таблицу и решить, какую конкретно уязвимость мы хотели бы использовать. Ок, допустим, мы хотим эксплуатировать уязвимость в Internet Explorer, вот то, что нам нужно, мы можем использовать этот эксплойт. А здесь мы видим, что данный эксплойт позволяет удаленному атакующему исполнять произвольный код при помощи подготовленного веб-сайта, на котором пользователю может быть подгружен определенный объект. На деле это означает, что если вы кликнете по ссылке или отправитесь с этого сайта куда-либо еще в браузере Internet Explorer, в котором есть данная уязвимость, то атакующие могут получить контроль над вашей машиной. И если нам не особо хочется покупать набор эксплойтов, вы можете поискать этот эксплойт в сети. И мы видим здесь код для запуска данного эксплойта. Итак, я надеюсь, теперь вы получше представляете, что такое баги в безопасности и уязвимости. Позже в этом курсе мы изучим способы снижения риска от известных и неизвестных уязвимостей. Хакеры, крэкеры и киберпреступникиТеперь мы поговорим о текущем ландшафте угроз. Это такой способ называть неприятные вещи, которые имеются где-то там, и о которых нам нужно знать и быть обеспокоенными. Для начала: хакер, крэкер или киберпреступник. То, что вы видите на экране, это активный канал IRC, где продается все от кредитных карт до вредоносных программ, вирусов, хакерства как услуги. IRC, если вы не в курсе, это одна из частей Интернета. Это не сеть, а доступ в нее можно осуществить посредством IRC-клиента. Понятие "хакер" в оригинале было положительным термином, который использовался для описания человека, который продолжает искать решение проблемы до тех пор, пока не находит его. Но сегодня распространенное понимание того, кто такой хакер - это человек, который делает что-либо нехорошее в Интернете или на вашем компьютере. Так что мы будем использовать это слово в таком понимании. Есть люди, которые называют себя "белыми хакерами", имея ввиду, что они хакают во имя добра. В качестве примера можно привести работу, которую выполнял я сам, когда вам платят за попытки компрометации цели, например компании, и в индустрии безопасности это называется этичным хакингом или тестированием на проникновение. Но нас будут волновать "черные хакеры", или вы можете называть их просто, киберпреступниками. Это не мамкины кулхацкеры, хакающие ради веселья и признания. Это преступники, пытающиеся сделать деньги на вас и других людях. Есть группы хакеров или преступные организации, которые варьируются по своим размерам от маленьких до больших. Есть слабо связанные группы хакеров, которые прогуливаются по областям Дарквеб и не имеют между собой тесных связей, а только лишь связи через сеть или связи схожего морального или политического характера. И есть хакеры-одиночки. Навыки этих людей, этих хакеров, сильно варьируются. Подавляющее большинство хакеров имеют слабые навыки и известны как скрипт-кидди, потому что все, что они могут делать - это запускать скрипты, написанные кем-то другим. Навскидку, наверное, 95% хакеров - это скрипт-кидди, но вам не следует их недооценивать. Другие 5% - это опытные и значительно более опасные хакеры. В наши дни опытные хакеры продают свои инструменты скрипт-кидди, есть даже подпольный рынок, на котором хакерство продается как услуга, вот почему скрипт-кидди могут быть столь же опасными. Вы можете арендовать платформу для хакинга. Если бы эти люди столько же времени тратили бы на легальный бизнес, то скорее всего, они бы весьма преуспели. |

|

Все права на информацию для посетителей разрешены © 2011 - 2024 - Zadereyko.INFO